Sem resumo de edição |

Sem resumo de edição |

||

| (16 revisões intermediárias por 5 usuários não estão sendo mostradas) | |||

| Linha 6: | Linha 6: | ||

'''Discussão sobre os elementos da Rede Móvel de Voz e Dados''' | '''Discussão sobre os elementos da Rede Móvel de Voz e Dados''' | ||

* Questões | * Questões: | ||

1- O que acontece, em termos de configuração, quando trocamos o chip? | 1- O que acontece, em termos de configuração, quando trocamos o chip? | ||

* Ao ligar o aparelho uma varredura é realizada para a escolha do melhor sinal existente no perimetro que se encontra a EM. Encontradas as redes, podendo ser mais de uma operadora, o chip possui uma lista de prioridade de operadoras. A partir disso, a EIR é pesquisada a respeito do novo aparelho. Não encontrando, vide 9a. questão. Se encontrar, a MSC envia um pedido de configuração do aparelho (OTA). Exemplo: Recebe um SMS de aviso/confirmação e se sim, envia novos SMSs que configuram o chip para o novo aparelho. | |||

<br> | |||

2- Como se chama o processo logo após a visualização (reconhecimento) do aparelho pela rede móvel? | 2- Como se chama o processo logo após a visualização (reconhecimento) do aparelho pela rede móvel? | ||

* Inicialização. Logo após ligar o aparelho, este envia seus dados (IMSI, IMEI, ..) para a MSC. O segundo passo é autenticar, ou seja, conferir se o usuário é ele mesmo, utilizando o AuC para checar o código do usuário e decriptografá-lo e compará-lo com seus dados. Modo na questão 10. Em terceiro lugar, o perfil do usuário é recuperado do HLR. Se tudo dá certo, a MSC envia sinal para o aparelho e libera o serviç | |||

<br> | |||

3- Quais são os passos numa autenticação do usuário móvel? | 3- Quais são os passos numa autenticação do usuário móvel? | ||

* 1o. A EM envia dados de IMSI e IMEI. | |||

* 2o. Estes dados estão criptografados no caminho entre a EM e a BTS, entre a BTS e a BSC e entre a BSC e a MSC. | |||

* 3o. Os dados são decriptografados para comparar com a AuC | |||

* 4o. Eles são comparados com os dados da AuC e se baterem, o sistema libera | |||

* 5o. Se os dados não baterem, o serviço não é liberado. | |||

* São utilizadas várias técnicas de segurança. | |||

<br> | |||

4- Qual o protocolo de comunicação entre a EM e a BTS? E entre a BTS e a MSC? E entre a BSC e a MSC? | 4- Qual o protocolo de comunicação entre a EM e a BTS? E entre a BTS e a MSC? E entre a BSC e a MSC? | ||

* Um, Abis e A | |||

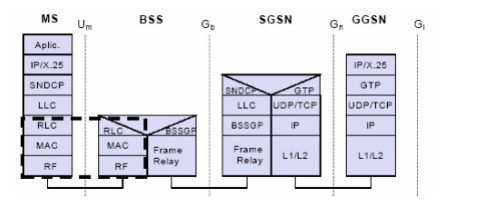

* Abaixo segue uma imagem ilustrando as camadas de uma rede móvel e os protocolos utilizados: | |||

[[Arquivo:GPRS-Stack.png|center]] | |||

<br> | |||

5- Como conectar o rádio da BTS com a BSC? | 5- Como conectar o rádio da BTS com a BSC? | ||

* A conexão pode ser realizada por cabos (par trançado, fibra óptica) ou por visada direta. | |||

<br> | |||

6- Porque as MSCs devem se conectar, e como isso é feito? | 6- Porque as MSCs devem se conectar, e como isso é feito? | ||

* As MSC's devem se conectar porque um usuario pode ter a necessidade de se comunicar com outras operados, entao para o usuario falar de uma operadora 'a' com a operadora 'b' é necessario que estas MSC's se comuniquem. Complementando, deve haver troca de tráfego entre operadoras diferentes e uma operadora pode ter mas de uma MSC. A conexão é feita por meio de E1s entre as operadoras para tráfego em larga escala. Quando é necessário encontrar um Número de B para completar uma ligação, a operadora destino é pesquisada num banco chamado BDO. | |||

<br> | |||

7- O que a HLR registra? | 7- O que a HLR registra? | ||

* Dados sobre o usuário | |||

* Status | |||

* Opções de preferência | |||

* Recursos acionados (geralmente pagos) pelo usuário | |||

* Informação de localidade atual do usuário | |||

* Número do assinante (MSISDN) | |||

* Identificação do assinante (IMSI) | |||

* Tipo de plano do cliente | |||

* Ativa/Desativa serviços fornecidos aos usuários (juntamente à MSC) | |||

* Localização (Nro da célula, Setor, AOA e TOA). | |||

<br> | |||

8- Quais as duas situações possíveis de uso do VLR? | 8- Quais as duas situações possíveis de uso do VLR? | ||

* Caso: Usuário de uma área (1) se move até a área (2) e resolve utilizar seu aparelho celular | |||

* 1a. Situação: O VLR da MSC da área (2) consulta o HLR da área (1) e atualiza os dados do usuário. No instante que o usuário sair da área (2), seus dados na VLR da área (2) serão apagados | |||

* 2a. Situação: O VLR da MSC da área (1) é atualizado com as informações do VLR (2) | |||

* Exemplo: | |||

* Thales (Oi) vai para São pois seu pai mora lá. | |||

* 1) VLR Claro (sinal mais forte e prioridade) grava dados do Thales (Oi) | |||

* 2) VLR Oi Uberlândia grava os mesmos dados do Thales, incluindo a localização atual. | |||

<br> | |||

9- Acabei de chegar da Europa e quero usar meu novo celular, inédito no Brasil. O que fazer? | 9- Acabei de chegar da Europa e quero usar meu novo celular, inédito no Brasil. O que fazer? | ||

* Antes de comprar um aparelho fora do Brasil, primeiramente para que ele funcione ele tem que operar nas frequências aqui utilizadas, marcas mais operantes e que estão no mercado mundial oferem uma boa gama de aparelhos quadri banda. Ocorre em alguns casos a má funcionalidade de algumas funções do aparelho ou mesmo a não utilização de algumas delas, pode ser feito a atualização do firmware do aparelho que nada mais é do que a atualização do sistema operacional do aparelho que pode, então conter a resolução de alguns problemas ou a má funcionalidade de | |||

algumas aplicações. | |||

* Se não o EIR não tiver o perfil do aparelho, usará os serviços básicos porém o EIR pode buscar os dados do aparelho na Internet diretamente no BD do fabricante. | |||

<br> | |||

10- Como a AuC adquire os dados que ela compara com os do SIM Card? | 10- Como a AuC adquire os dados que ela compara com os do SIM Card? | ||

* O pacote utilizado para a Autenticação do assinante é chamado de Triplex. O triplex é gerado na AUC utilizando o IMSI do usuário. A AUC possui um gerador RAND (gerador randômico), que é parte integrante das informações que completam o Triplex. O RAND é gerado e utilizado juntamente com o IMSI e a Chave de Autenticação Ki para gerar o SRES (Signed Response). Essas três informações RAND, IMSI e a Chave Ki passam pelo algoritmo de autenticação A3 e formam o SRES. | |||

A mesma coisa é feita com o algoritmo A8 para gerar a Chave Kc. As três informações geradas RAND, SRES e Kc formam o Triplex. A estação móvel (celular) faz a mesma coisa no SIM card e envia o Triplex para a AUC. Os dois Triplex gerados são comparados e, se forem iguais, a autenticação está completa e o usuário poderá se conectar a rede. | |||

* Complementando, a Operadora para ter os dados iniciais dos chips, ela compra estes chips de uma empresa fornecedora que já disponibiliza cada chip com seu número e o algoritmo de criptografia. | |||

<br> | |||

11- Quais as funções principais da SGSN? | 11- Quais as funções principais da SGSN? | ||

| Linha 42: | Linha 91: | ||

* Interações com a rede GSM | * Interações com a rede GSM | ||

* Informação de Tarifação | * Informação de Tarifação | ||

* Compressão e criptografia dos dados | |||

* Tarifação dos dados trafegados | |||

* Interface com o HLR | |||

<br> | |||

12- Quais as funções da GGSN? | 12- Quais as funções da GGSN? | ||

* Interfaces com redes externas | * Interfaces com redes externas | ||

** Contém as funcionalidades de acesso; | ** Contém as funcionalidades de acesso; | ||

** Mapeamento de endereços de rede e assinante | |||

** Mapeamento das classes de qualidade de serviço (QoS) | |||

** Comporta-se como um router para a rede exterior; | ** Comporta-se como um router para a rede exterior; | ||

** Troca de informação de encaminhamento com a rede exterior; | ** Troca de informação de encaminhamento com a rede exterior; | ||

Edição atual tal como às 23h16min de 10 de maio de 2011

GSM/GPRS

Discussão sobre os elementos da Rede Móvel de Voz e Dados

- Questões:

1- O que acontece, em termos de configuração, quando trocamos o chip?

- Ao ligar o aparelho uma varredura é realizada para a escolha do melhor sinal existente no perimetro que se encontra a EM. Encontradas as redes, podendo ser mais de uma operadora, o chip possui uma lista de prioridade de operadoras. A partir disso, a EIR é pesquisada a respeito do novo aparelho. Não encontrando, vide 9a. questão. Se encontrar, a MSC envia um pedido de configuração do aparelho (OTA). Exemplo: Recebe um SMS de aviso/confirmação e se sim, envia novos SMSs que configuram o chip para o novo aparelho.

2- Como se chama o processo logo após a visualização (reconhecimento) do aparelho pela rede móvel?

- Inicialização. Logo após ligar o aparelho, este envia seus dados (IMSI, IMEI, ..) para a MSC. O segundo passo é autenticar, ou seja, conferir se o usuário é ele mesmo, utilizando o AuC para checar o código do usuário e decriptografá-lo e compará-lo com seus dados. Modo na questão 10. Em terceiro lugar, o perfil do usuário é recuperado do HLR. Se tudo dá certo, a MSC envia sinal para o aparelho e libera o serviç

3- Quais são os passos numa autenticação do usuário móvel?

- 1o. A EM envia dados de IMSI e IMEI.

- 2o. Estes dados estão criptografados no caminho entre a EM e a BTS, entre a BTS e a BSC e entre a BSC e a MSC.

- 3o. Os dados são decriptografados para comparar com a AuC

- 4o. Eles são comparados com os dados da AuC e se baterem, o sistema libera

- 5o. Se os dados não baterem, o serviço não é liberado.

- São utilizadas várias técnicas de segurança.

4- Qual o protocolo de comunicação entre a EM e a BTS? E entre a BTS e a MSC? E entre a BSC e a MSC?

- Um, Abis e A

- Abaixo segue uma imagem ilustrando as camadas de uma rede móvel e os protocolos utilizados:

5- Como conectar o rádio da BTS com a BSC?

- A conexão pode ser realizada por cabos (par trançado, fibra óptica) ou por visada direta.

6- Porque as MSCs devem se conectar, e como isso é feito?

- As MSC's devem se conectar porque um usuario pode ter a necessidade de se comunicar com outras operados, entao para o usuario falar de uma operadora 'a' com a operadora 'b' é necessario que estas MSC's se comuniquem. Complementando, deve haver troca de tráfego entre operadoras diferentes e uma operadora pode ter mas de uma MSC. A conexão é feita por meio de E1s entre as operadoras para tráfego em larga escala. Quando é necessário encontrar um Número de B para completar uma ligação, a operadora destino é pesquisada num banco chamado BDO.

7- O que a HLR registra?

- Dados sobre o usuário

- Status

- Opções de preferência

- Recursos acionados (geralmente pagos) pelo usuário

- Informação de localidade atual do usuário

- Número do assinante (MSISDN)

- Identificação do assinante (IMSI)

- Tipo de plano do cliente

- Ativa/Desativa serviços fornecidos aos usuários (juntamente à MSC)

- Localização (Nro da célula, Setor, AOA e TOA).

8- Quais as duas situações possíveis de uso do VLR?

- Caso: Usuário de uma área (1) se move até a área (2) e resolve utilizar seu aparelho celular

- 1a. Situação: O VLR da MSC da área (2) consulta o HLR da área (1) e atualiza os dados do usuário. No instante que o usuário sair da área (2), seus dados na VLR da área (2) serão apagados

- 2a. Situação: O VLR da MSC da área (1) é atualizado com as informações do VLR (2)

- Exemplo:

- Thales (Oi) vai para São pois seu pai mora lá.

- 1) VLR Claro (sinal mais forte e prioridade) grava dados do Thales (Oi)

- 2) VLR Oi Uberlândia grava os mesmos dados do Thales, incluindo a localização atual.

9- Acabei de chegar da Europa e quero usar meu novo celular, inédito no Brasil. O que fazer?

- Antes de comprar um aparelho fora do Brasil, primeiramente para que ele funcione ele tem que operar nas frequências aqui utilizadas, marcas mais operantes e que estão no mercado mundial oferem uma boa gama de aparelhos quadri banda. Ocorre em alguns casos a má funcionalidade de algumas funções do aparelho ou mesmo a não utilização de algumas delas, pode ser feito a atualização do firmware do aparelho que nada mais é do que a atualização do sistema operacional do aparelho que pode, então conter a resolução de alguns problemas ou a má funcionalidade de

algumas aplicações.

- Se não o EIR não tiver o perfil do aparelho, usará os serviços básicos porém o EIR pode buscar os dados do aparelho na Internet diretamente no BD do fabricante.

10- Como a AuC adquire os dados que ela compara com os do SIM Card?

- O pacote utilizado para a Autenticação do assinante é chamado de Triplex. O triplex é gerado na AUC utilizando o IMSI do usuário. A AUC possui um gerador RAND (gerador randômico), que é parte integrante das informações que completam o Triplex. O RAND é gerado e utilizado juntamente com o IMSI e a Chave de Autenticação Ki para gerar o SRES (Signed Response). Essas três informações RAND, IMSI e a Chave Ki passam pelo algoritmo de autenticação A3 e formam o SRES.

A mesma coisa é feita com o algoritmo A8 para gerar a Chave Kc. As três informações geradas RAND, SRES e Kc formam o Triplex. A estação móvel (celular) faz a mesma coisa no SIM card e envia o Triplex para a AUC. Os dois Triplex gerados são comparados e, se forem iguais, a autenticação está completa e o usuário poderá se conectar a rede.

- Complementando, a Operadora para ter os dados iniciais dos chips, ela compra estes chips de uma empresa fornecedora que já disponibiliza cada chip com seu número e o algoritmo de criptografia.

11- Quais as funções principais da SGSN?

- SGSN busca a localização dos dispositivos móveis e faz o roteamento dos pacotes de tráfegos para eles.

- Controle de acesso à rede

- Registo de Dados de Chamadas

- Administração de Qualidade de Serviço das Ligações

- Autenticação e verificação de IMEI

- Encaminhamento de Pacotes

- Encaminhamento para outros GSN’s

- Translação e resolução de endereços

- Funcionalidades do IP

- Gestão de Sessão e Mobilidade

- Gestão da ligação lógica

- Interações com a rede GSM

- Informação de Tarifação

- Compressão e criptografia dos dados

- Tarifação dos dados trafegados

- Interface com o HLR

12- Quais as funções da GGSN?

- Interfaces com redes externas

- Contém as funcionalidades de acesso;

- Mapeamento de endereços de rede e assinante

- Mapeamento das classes de qualidade de serviço (QoS)

- Comporta-se como um router para a rede exterior;

- Troca de informação de encaminhamento com a rede exterior;

- Atua como um Firewall.

- Associação dos assinantes com o SGSN correto

- É o GGSN que decide qual o SGSN a que se deve associar a ligação;

- Efetua a translação entre IP e IMSI.

- Suporte de informação de tarifação

- É o GGSN quem efetua a contagem de pacotes/dados que passa para o exterior.