Criou página com '= Cliente Servidor = Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as referëncias (fontes) no último item, reforçand...' |

Sem resumo de edição |

||

| (7 revisões intermediárias pelo mesmo usuário não estão sendo mostradas) | |||

| Linha 6: | Linha 6: | ||

<br> | <br> | ||

= Conceito = | == Conceito == | ||

<br> | <br> | ||

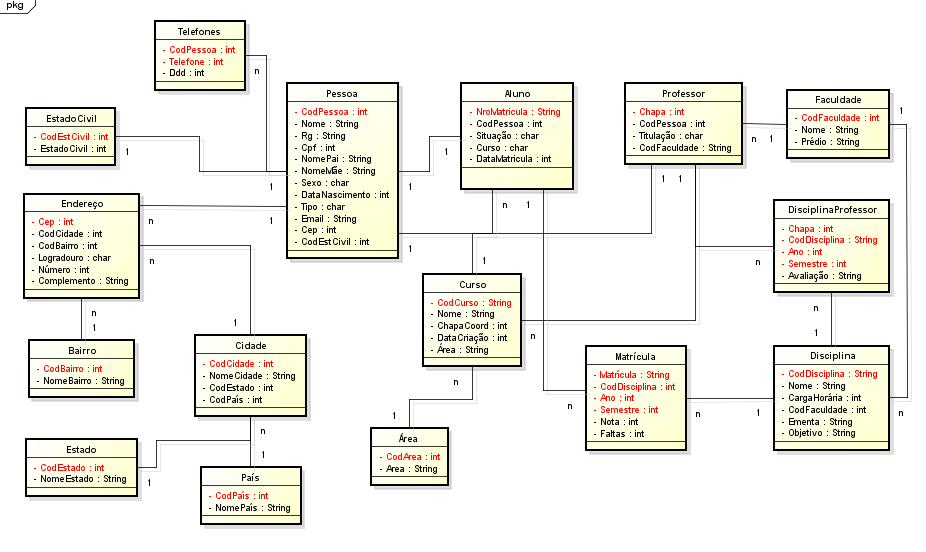

Um sistema de banco de dados, na sua maioria, pode ser considerado como sendo uma estrutura dividida em duas partes, consistindo em um servidor e um conjundo de clientes. A arquitetura cliente/ servidor é atualmente a principal paltaforma tecnológica da industria da tecnologia da informação. A sua popularização se deve aos vários fatores oriundos do processo de achatamento das estruturas organizacionais, fazendo com que muitos dos sistemas fossem descentralizados. | Um sistema de banco de dados, na sua maioria, pode ser considerado como sendo uma estrutura dividida em duas partes, consistindo em um servidor e um conjundo de clientes. A arquitetura cliente/ servidor é atualmente a principal paltaforma tecnológica da industria da tecnologia da informação. A sua popularização se deve aos vários fatores oriundos do processo de achatamento das estruturas organizacionais, fazendo com que muitos dos sistemas fossem descentralizados. | ||

Segundo Renaud (1994,p3) "cliente/servidor é um conceito lógico, mais precisamente um paradigma, ou modelo para interação entre processos de software em execução concorrente". Ou seja este conceito foi criado com o objetivo de possibilitar que vários tipos de aplicações, executadas em máquinas distintas, se comuniquem entre si, de forma independente. | Segundo Renaud (1994,p3) "cliente/servidor é um conceito lógico, mais precisamente um paradigma, ou modelo para interação entre processos de software em execução concorrente". Ou seja este conceito foi criado com o objetivo de possibilitar que vários tipos de aplicações, executadas em máquinas distintas, se comuniquem entre si, de forma independente. | ||

= Estrutura em Camadas = | == Estrutura em Camadas == | ||

<br> | <br> | ||

= MVC = | == MVC == | ||

<br> | <br> | ||

O padrão arquitetural Model-View-Controller (MVC) é uma forma de quebrar uma aplicação, ou até mesmo um pedaço da interface de uma aplicação, em três partes: o modelo, a visão e o controlador. Inicialmente foi desenvolvido no intuito de mapear o método tradicional de entrada, processamento, e saída que os diversos progamas baseados em interface gráfica de usuário utilizavam. No padrão teriamos o mapeamento de cada uma dessas partes da seguinte maneira: Input > Processing > Output > Controller > Model > View. | O padrão arquitetural Model-View-Controller (MVC) é uma forma de quebrar uma aplicação, ou até mesmo um pedaço da interface de uma aplicação, em três partes: o modelo, a visão e o controlador. Inicialmente foi desenvolvido no intuito de mapear o método tradicional de entrada, processamento, e saída que os diversos progamas baseados em interface gráfica de usuário utilizavam. No padrão teriamos o mapeamento de cada uma dessas partes da seguinte maneira: Input > Processing > Output > Controller > Model > View. | ||

Sendo assim o controlador (Controller) interpreta as entradas enviadas pelo usuário e mapeia essas ações do usuário em comandos que são enviados para o modelo (Model) e/ou para a janela de visualização (View) para efetuar a alteração apropriada. Já o modelo (Model) gerencia um ou mais elementos de dados, responde a pergundas sobre o seu estado e responde as instruções para mudar de estado. O modelo sabe o que o aplicativo quer fazer e é a principal estrutura computacional da arquitetura, pois é ele quem modela o problema que está se tentando resolver. Finalizando, a visão (View) gerencia a área do display e é responsavél por apresentar as informações para o usuário através de uma combinação de gráficos e textos. A visão não sabe nada sobre o que a aplicação está atualmente fazendo, tudo que ela realmente faz é receber instruções do controle e informações do modelo e então exibir elas. | Sendo assim o controlador (Controller) interpreta as entradas enviadas pelo usuário e mapeia essas ações do usuário em comandos que são enviados para o modelo (Model) e/ou para a janela de visualização (View) para efetuar a alteração apropriada. Já o modelo (Model) gerencia um ou mais elementos de dados, responde a pergundas sobre o seu estado e responde as instruções para mudar de estado. O modelo sabe o que o aplicativo quer fazer e é a principal estrutura computacional da arquitetura, pois é ele quem modela o problema que está se tentando resolver. Finalizando, a visão (View) gerencia a área do display e é responsavél por apresentar as informações para o usuário através de uma combinação de gráficos e textos. A visão não sabe nada sobre o que a aplicação está atualmente fazendo, tudo que ela realmente faz é receber instruções do controle e informações do modelo e então exibir elas. | ||

= Funções do Servidor = | == Funções do Servidor == | ||

<br> | <br> | ||

O sistema servidor é responsavel por receber dos clientes as requisições, processa-las e devolve-las ao mesmo os resultados. A grande vantagem desse sistema é a capacidade de ser totalmente reativo, isso faz com que o servidor não procure interagir com outros servidores durante um pedido de requisição, o que torna o processo de ativação uma tarefa a ser desempenhada apenas pelo cliente que o solicitou. O sistema servidor possui um conjunto de funcionalidades necessárias ao processamento de informação através da rede. estes componentes são divididos em: | O sistema servidor é responsavel por receber dos clientes as requisições, processa-las e devolve-las ao mesmo os resultados. A grande vantagem desse sistema é a capacidade de ser totalmente reativo, isso faz com que o servidor não procure interagir com outros servidores durante um pedido de requisição, o que torna o processo de ativação uma tarefa a ser desempenhada apenas pelo cliente que o solicitou. O sistema servidor possui um conjunto de funcionalidades necessárias ao processamento de informação através da rede. estes componentes são divididos em: | ||

| Linha 27: | Linha 27: | ||

*Sistema gerenciador de banco de dados; | *Sistema gerenciador de banco de dados; | ||

= Funções do cliente = | == Funções do cliente == | ||

<br> | <br> | ||

O sistema cliente é responsável pela tarefa de requisição de pedidos ao servidor e por toda a parte relativa à interação com o usuário final. Normalmente os sistemas cliente abstraem do usuário todas as funções de rede e do servidor, fazendo parecer que todos os processos estão rodadando em um mesmo local. Para fazer esta interação, o sistema abrange um conjunto de componentes básicos que auxiliam nas funcionalidades, tanto a nível de aplicação como de sistema. Estes componentes de acordo com Melo (1997) são agrupados em: | O sistema cliente é responsável pela tarefa de requisição de pedidos ao servidor e por toda a parte relativa à interação com o usuário final. Normalmente os sistemas cliente abstraem do usuário todas as funções de rede e do servidor, fazendo parecer que todos os processos estão rodadando em um mesmo local. Para fazer esta interação, o sistema abrange um conjunto de componentes básicos que auxiliam nas funcionalidades, tanto a nível de aplicação como de sistema. Estes componentes de acordo com Melo (1997) são agrupados em: | ||

| Linha 36: | Linha 36: | ||

*Interface gráfica de usuário; | *Interface gráfica de usuário; | ||

= Protocolos = | == Protocolos == | ||

<br> | <br> | ||

= Referências bibliográficas = | == Referências bibliográficas == | ||

<br> | <br> | ||

DOERNER, John Cristian. '''Protótipo De Um Banco De Dados Relacional Cliente/ Servidor'''. 88 f. Trabalho de conclusão de curso - Ciências da Computação, Universidade Regional de Blumenau SC, 2004. Disponivel em : <http://www.inf.furb.br/departamento/arquivos/tccs/monografias/2004-1johncdoernervf.pdf>. Acessado em: 13/05/2016. | DOERNER, John Cristian. '''Protótipo De Um Banco De Dados Relacional Cliente/ Servidor'''. 88 f. Trabalho de conclusão de curso - Ciências da Computação, Universidade Regional de Blumenau SC, 2004. Disponivel em : <http://www.inf.furb.br/departamento/arquivos/tccs/monografias/2004-1johncdoernervf.pdf>. Acessado em: 13/05/2016. | ||

| Linha 48: | Linha 48: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Firmware | = Firmware | ||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | ||

| Linha 125: | Linha 125: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Interfaces Físicas | = Interfaces Físicas = | ||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | ||

| Linha 199: | Linha 199: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Virtualização | = Virtualização = | ||

== Técnicas == | == Técnicas == | ||

| Linha 303: | Linha 303: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Mineração de Dados | = Mineração de Dados = | ||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | ||

| Linha 380: | Linha 380: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Realidade Aumentada | = Realidade Aumentada = | ||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | ||

| Linha 456: | Linha 456: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Sistema Embarcado | = Sistema Embarcado = | ||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | ||

| Linha 488: | Linha 488: | ||

================================================================================================================================================================ | ================================================================================================================================================================ | ||

Sistema Operacional | = Sistema Operacional = | ||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | ||

| Linha 592: | Linha 592: | ||

https://www.youtube.com/watch?v=Zl9w2HbUecU | https://www.youtube.com/watch?v=Zl9w2HbUecU | ||

---------------------------------------------------------------------------------------------------- | |||

= CLP = | |||

= Conceito = | |||

<br> | |||

* O que é? | |||

** CLP,controlador lógico programável,é uma espécie de computador industrial utilizado geralmente para a automatização e controle de processos. Os primeiros CLPs começaram a aparecer na década de 1960 para substituir os relés eletromagnéticos, que além de ocupar muito espaço estavam se tornando um sistema muito complexo e não tão eficiente para o controle lógico de alguns processos. | |||

** O CPL consiste num sistema de entradas e saídas,as entradas captam os dados que vem do processo a partir de instrumentos de medição e informam por meio de uma rede de comunicação ao controlador que processa esses dados e por meio das saídas atuam no processo,controlando então a velocidade por exemplo de um motor, a abertura de uma válvula, com o fim de atuar na variável que foi medida anteriormente. | |||

* Porque é interessante? | |||

** Atualmente quase não é possível imaginar um processo industrial de proporções médias,ou grandes sem o uso de CPLs, eles possibilitaram uma evolução muito grande ,pois com uma maior capacidade de controle puderam aumentar eficiência,velocidade e capacidade das indústrias. | |||

* Quais as características marcantes? | |||

** O sistema de CLPs é extremamente confiável,facil de se programar, facil de se expandir e capacidade de processamento. | |||

* Como está o Brasil neste segmento? | |||

** Existem pouquíssimas empresas brasileiras que desenvolvem CLPs no que se refere a Hardwere, a maior parte das CLPs utilizados no Brasil são de origem alemã ou norte americana,entretanto no que tange aos softweres que gerem os sistemas controlados por CLPs tempos os SCADAbr q é brasileiro e open source. | |||

<br> | |||

= Software = | |||

<br> | |||

* Qual o papel do software? | |||

** O softwere controla praticamente tudo no CLP,como deve ser tratada a informação que vem dos sensores,e o como deve ser o sinal de saída que vai para os atuadores, | |||

* Como funciona? | |||

** A programação de um CLP é feita geralmente em linguagem Ladder,que é uma espécie de diagrama composto por bobinas,contatos e blocos funcionais, com o intuito de facilitar o usuário a programar. Nesse diagrama ele configura o que está em cada entrada e saída,e como o controlador deve atuar no processo de acordo com a informação recebida por cada um de seus dispositivos entrada. | |||

= Aplicação = | |||

<br> | |||

* Cite as situações onde podemos usar esta tecnologia? | |||

** Os CLPs podem ser utilizados em qualquer tipo de sistema de controle ,porém devido ao seu alto custo eles são aplicados em processos industriais com proporções relativamente grandes. | |||

<br> | |||

== Tecnologias == | |||

<br> | |||

* Quais tecnologias são usadas? | |||

**Diversas tecnologias são utilizadas em CLPs por se tratar de uma estrutura muito complexa,no entanto uma área que se destaca no que tange esse assunto são os sistemas embarcados, tais controladores lógicos programáveis agregam tecnologias que são referências nessa área. | |||

<br> | |||

* Exemplos de interface? | |||

** Os CLPs em muitas partes do processo atuam autonomamente,entretanto em algumas precisa-se que exista a interação homem máquina para isto é utilizado os sistemas chamados de supervisórios,ou SCADA,nessa interface são mostrados os dados que são coletados pelo CLPs a partir dos sensores,e se o operador necessitar ele poderá atuar no processo.Fora isso as entradas e saídas dos CLPs são compostas por diversos tipos de sensores,e atuadores respectivamente. | |||

<br> | |||

= Estado da Arte = | |||

<br> | |||

* Atualmente se trabalha com o termo Controlador de Automação Programável como a evolução dos CLPs,estes são considerados a junção dos controladores lógicos com computadores industriais,pois apresentam uma maior capacidade de*processamento,podendo implementar algorítimos mais complexos. | |||

* Com a evolução da telefonia móvel e da capacidade dos smartphones existe uma tendência a se explorar um modo de levar o sistema supervisório para o celular,dando a a capacidade ao operador de visualizar via WI-FI todas as informações relacionadas a um processo industrial específico. | |||

= Referências = | |||

<br> | |||

*www.mecatronicaatual.com.br/ | |||

*www.automacaoindustrial.info/ | |||

*www.lee.eng.uerj.br/ | |||

*www.weg.net | |||

*www.automationdirect.com | |||

*www.amci.com | |||

---------------------------------------------------------------------------------------------------- | |||

= ETL = | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

<br> | |||

ETL é uma sigla em inglês que significa Extract Transform Load, que traduzida para o português significa Extração, Transformação e Carga. O trabalho do ETL está ligado a extração de dados de fontes externas, transformação para atender às necessidades de negócios e carga dos dados dentro do Data Warehouse. O ETL pode ser realizado de uma ou mais bases de dados de origem para uma ou mais bases de dados de destino (Data Warehouse). | |||

A extração e carga são obrigatórias para o processo, sendo a transformação/limpeza opcional. | |||

= Funcionamento = | |||

<br> | |||

Antes de iniciar um Projeto de ETL é necessário definir claramente quais dados vão alimentar o Data Warehouse, a estrutura deve ser desenhada fazendo uma relação dos dados que serão extraídos de vários sistemas e as informações que devem ser geradas a partir deste repositório. Analisar a viabilidade dos dados. Deve-se verificar os requisitos do negocio e as Políticas de Compliance e Segurança. | |||

O funcionamento do sistema ETL: | |||

1º) Extração: Coletar os dados dos sistemas de origem (também chamados Data Sources ou sistemas operacionais), extraindo-os e transferindo-os para o ambiente de Data Warehouse, onde o sistema de ETL pode operar independente dos sistemas operacionais. | |||

2º) Limpeza, Ajustes e Consolidação (chamado transformação): É nesta etapa que realizamos os devidos ajustes, podendo assim melhorar a qualidade dos dados e consolidar dados de duas ou mais fontes. | |||

O estágio de transformação aplica um série de regras ou funções aos dados extraídos para ajustar os dados a serem carregados. Algumas fontes de dados necessitarão de muito pouca manipulação de dados. Em outros casos, podem ser necessários trabalhar algumas transformações, como por exemplo, Junção de dados provenientes de diversas fontes, seleção de apenas determinadas colunas e Tradução de valores codificados (se o sistema de origem armazena 1 para sexo masculino e 2 para feminino, mas o data warehouse armazena M para masculino e F para feminino, por exemplo). | |||

3º) Entrega ou Carga dos dados: Consiste em fisicamente estruturar e carregar os dados para dentro da camada de apresentação seguindo o modelo dimensional. Dependendo das necessidades da organização, este processo varia amplamente. Alguns data warehouses podem substituir as informações existentes semanalmente, com dados cumulativos e atualizados, ao passo que outro DW (ou até mesmo outras partes do mesmo DW) podem adicionar dados a cada hora. A latência e o alcance de reposição ou acréscimo constituem opções de projeto estratégicas que dependem do tempo disponível e das necessidades de negócios. | |||

4º) A parte de Gerenciamento é composta por serviços para auxiliar no gerenciamento do DataWarehouse. Aqui nós temos tasks específicas para gerenciamento de jobs, planos de backup, verificação de itens de segurança e compliance. | |||

O Ciclo de vida do Data Warehouse é composto por uma série de etapas. Inicia-se pelo planejamento do Programa ou Projeto, passamos pelo levantamento e definição dos requisitos de negócios e aí nos dividimos em 3 caminhos… Um seguindo a parte de Arquitetura e Design Técnico, Outro trabalhando a definição da Modelagem Dimensional, o Desenho físico e a parte de ETL, e um terceiro caminho que trata do planejamento e desenvolvimento da aplicação de BI, o front end propriamente dito. | |||

= Vantagens = | |||

<br> | |||

Desenvolvimento das cargas: Desenvolver uma rotina de carga em uma ferramenta de ETL é muito mais fácil e rápido que codificá-la. Dependendo da facilidade da ferramenta é possível inclusive que usuários não técnicos a utilizem para cargas mais simples. | |||

Manutenção das cargas: As tarefas de manutenção de uma rotina de carga são mais fáceis de realizar em relação à manutenção de código. | |||

Desempenho: As ferramentas de ETL utilizam métodos mais performáticos para trabalhar com grandes volumes e normalmente conseguem extrair, transformar e carregar dados com mais velocidade e menos utilização de recursos. Isso inclui operações não logadas, gravações em bloco, etc. | |||

Execução em paralelo: Ferramentas de ETL possuem recursos de paralelização nativos e facilmente implementáveis. | |||

Escalabilidade: Ferramentas de ETL podem ser transferidas de servidor mais facilmente e até eventualemente distribuir sua carga entre vários servidores. | |||

Diversidade de conectores: A conexão de uma ferramenta de ETL com múltiplas fontes de dados é transparente. Caso apareça alguma fonte não trivial como o SAP, Mainframe, VSAM, etc é possível adquirir o conector sem a necessidade de codificar um. | |||

Separação entre funcionalidade e manipulação de dados: Uma ferramenta de ETL já possui suas funcionalidades disponíveis (Lookup, Merge, Split, Expressões calculadas, etc). Só é necessário concentrar-se em como fluir os dados dentro da carga e não codificar cada tarefa da carga. | |||

Reusabilidade: Uma carga normalmente pode ser reaproveitada dentro de outras cargas ou sobre a forma de um template | |||

Reinicialização: Ferramentas de ETL possuem a capacidade de reiniciar a carga de onde pararam sem a necessidade de codificar essa inteligência | |||

Manutenção de Metadados: Os metadados são gerados e mantidos automaticamente com a ferramenta evitando que problemas de conversão gerem dados não íntegros ao final do processo. A manutenção de metadados também evita ou alerta para alterações de esquema que invalidem a carga. | |||

Documentação: As ferramentas de ETL possuem mecanismos de documentação (quando não são autoexplicativas). Isso pode ser um diferencial significativo principalmente para equipes de alta rotatividade. | |||

Maior garantia da qualidade dos dados: Ferramentas de ETL podem disponibilizar meios para trabalhar a qualidade dos dados através de algoritmos complexos (lógica fuzzy, IA, etc). | |||

Auditoria & Tracking: É possível implementar recursos de auditoria e tracking para conhecer de onde veio o registro, que transformações sofreu e como foi carregado. | |||

Segurança: É possível tornar a segurança mais modular dividindo-se os papéis (criação de cargas, execução de cargas, agendamento, etc). | |||

= Motivos para utilização = | |||

<br> | |||

Performace: mais rápido e eficiente que as tradicionais soluções de BI de base OLAP. | |||

Fluxo visual: Fluxo visual das cargas e dos processos de forma estruturada e lógica. | |||

Controle de cargas: Capacidade não apenas de fornecer o monitoramento do sucesso ou não das cargas, mas uns níveis de detalhe de quais problemas ocorreram, em que tabelas, quais registros duplicados ou rejeitados. Algumas delas fornecem modelos prontos para relatórios de operação de cargas. | |||

Tratamento de Flat Files: Possibilidade de mapear arquivos csv"s, txt"s, dbf"s etc...sem grandes esforços também é característico das ferramentas de ETL. | |||

= Exemplos de software = | |||

<br> | |||

Microsoft SQL Server Integration Services. | |||

Talend Open Studio. | |||

CloverETL. | |||

GeoKettle ETL. | |||

Jaspersoft ETL. | |||

HPCC Systems. | |||

= Relação com BI = | |||

<br> | |||

O ETL é uma ferramenta utilizada para extração, transformação e carga de dados que serão utilizados no BI. | |||

= Referências bibliográficas = | |||

<br> | |||

http://www.devmedia.com.br/extract-transformation-and-load-etl-ferramentas-bi/24408 | |||

http://www.linhadecodigo.com.br/artigo/2204/devo-utilizar-uma-ferramenta-de-etl.aspx | |||

http://corporate.canaltech.com.br/noticia/business-intelligence/entendendo-o-processo-de-etl-22850/ | |||

http://www.fsma.edu.br/si/Artigos/V2_Artigo1.pdf | |||

https://vivianeribeiro1.wordpress.com/2011/06/28/o-que-e-etl-2/ | |||

http://www.predictiveanalyticstoday.com/top-free-extract-transform-load-etl-software/ | |||

https://gustavomaiaaguiar.wordpress.com/2010/05/10/por-que-utilizar-uma-ferramenta-de-etl/ | |||

https://www.oficinadanet.com.br/post/13153-o-que-e-business-intelligence | |||

---------------------------------------------------------------------------------------------------- | |||

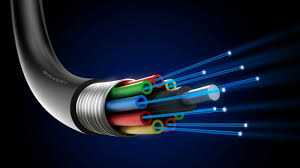

= Fibras Ópticas = | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

<br> | |||

Fibras ópticas, simplificadamente, são fios que conduzem a potência luminosa injetada pelo emissor de luz, até o fotodetector. São estruturas transparentes, flexíveis, geralmente compostas por dois materiais dielétricos, tendo dimensões próximas a de um fio de cabelo humano. | |||

<br> | |||

Há uma região central na fibra óptica, por onde a luz passa, que é chamada de núcleo. O núcleo pode ser composto por um fio de vidro especial ou polímero que pode ter apenas 125 micrômetros de diâmetro nas fibras mais comuns e dimensões ainda menores em fibras mais sofisticadas. | |||

<br> | |||

Fibra Óptica ou Ótica, como também é conhecida, é o meio pelo qual a potência luminosa injetada pelo Emissor de Luz, é transmitida até o Fotodetector. Formada por um Núcleo de material dielétrico, geralmente Óxido de Silício (SiO2), dopado com Germânio, Fósforo e Alumínio para aumentar seu índice de refração, e por uma Casca de material dielétrico, podendo ser Sílica pura, com índice de refração ligeiramente inferior ao do Núcleo, o Cabo Ótico é protegido mecanicamente e ambientalmente por encapsulamentos (geralmente plásticos), conforme sua aplicação, podendo conter uma ou mais Fibras. | |||

<br> | |||

<br> | |||

[[Arquivo:fibra_detalhamento.jpg]] | |||

<br> | |||

Exposição da Fibra Óptica em Camadas | |||

<br> | |||

<br> | |||

Para confinar a luz dentro do Núcleo (fenômeno denominado Reflexão Total), a densidade ou índice de refração deve ser maior no Núcleo do que na Casca, variação que permite a reflexão da luz. | |||

<br> | |||

A Fibra Ótica transmite luz introduzida numa extremidade para a outra com pequena perda, devido a sequência de reflexões ao longo do caminho. Para exemplificar, imagine um tubo plástico de pequeno diâmetro, flexível e internamente espelhado. Em uma das pontas se injeta um Raio Laser, que é refletido ao longo de todo percurso pela superfície espelhada, mesmo nas curvas. Na outra ponta, o Raio Laser é detectado. | |||

<br> | |||

A luz, nos sistemas de Fibra óptica, é transmitida por variação de amplitude, existindo processos analógicos e digitais. | |||

<br> | |||

<br> | |||

'''Com capacidade de transmissão 1 milhão de vezes maior do que a do Cabo Metálico, a Fibra Óptica é o principal meio de comunicação mundial.''' | |||

<br> | |||

<br> | |||

---- | |||

Mantendo somente Cabos Metálicos como condutores de informações, em certos casos seria mais rápido enviar uma pessoa para entregar a correspondência, do que transmitir tais dados. | |||

<br> | |||

Para transmitir um pacote de informações com 72Gb- que corresponde ao conteúdo de um disco rígido de 9Gb- a uma distância de 10Km, utilizando Cabo Metálico, seriam necessárias dez horas. Por Fibra Ótica seriam gastos apenas 7,2 segundos. | |||

<br> | |||

Analogamente, se num estádio de futebol lotado houvesse apenas uma pequena porta de saída, o tempo para esvaziá-lo seria muito maior do que utilizando diversos portões. | |||

<br> | |||

= Funcionamento = | |||

<br> | |||

O funcionamento desses cabos ocorre de forma bem simples. Cada filamento que constitui o cabo de fibra óptica é basicamente formado por um núcleo central de vidro, por onde ocorre a transmissão da luz, que possui alto índice de refração e de uma casca envolvente, também feita de vidro, porém com índice de refração menor em relação ao núcleo. A transmissão da luz pela fibra óptica segue o princípio da reflexão. Em uma das extremidades do cabo óptico é lançado um feixe de luz que, pelas características ópticas da fibra, percorre todo o cabo por meio de sucessivas reflexões até chegar ao seu destino final. | |||

<br> | |||

Reflexão é quando a luz, propagando-se em um determinado meio, atinge uma superfície e retorna para o meio que estava se propagando. | |||

<br> | |||

<br> | |||

'''PRINCÍPIOS DE TRANSMISSÃO''' | |||

<br> | |||

Para que os raios de luz sofram reflexão total na fronteira entre núcleo e casca e permaneçam confinados no interior do núcleo da fibra, eles devem ser injetados num determinado ângulo que seja inferior ao ângulo do cone de captação, conforme ilustra a figura a seguir. Qualquer raio de luz que entre na fibra com um ângulo maior que o ângulo do cone de captação será refratado e consequentemente perdido. | |||

<br> | |||

<br> | |||

[[Arquivo:figura-2.jpg]] | |||

<br> | |||

<br> | |||

'''PROPAGAÇÃO DA LUZ''' | |||

<br> | |||

Raios de luz entram na fibra em diferentes ângulos e não seguem os mesmos caminhos. Os raios que entram no centro do núcleo da fibra com ângulo bem pequeno (praticamente horizontal) seguirão por um caminho relativamente direto pelo centro da fibra. Raios de luz que entram na fibra com elevado ângulo de incidência, seguirão por um caminho diferente, mais longo, e levarão mais tempo para atravessar a fibra. Cada caminho, resultante de um diferente ângulo de incidência, dará origem a um modo. Diferentes modos sofrerão diferentes atenuações enquanto trafegam ao longo da fibra. | |||

<br> | |||

<br> | |||

'''VELOCIDADE''' | |||

<br> | |||

A velocidade da luz em um determinado meio depende do índice de refração daquele meio, que por sua vez é definido como: | |||

h = c/v | |||

Onde: | |||

h – índice de refração do meio de transmissão | |||

c – velocidade da luz no vácuo (3 x 108 m/s) | |||

v – velocidade da luz no meio de transmissão | |||

Valores típicos de h para o vidro (ou para a fibra óptica) estão na faixa de 1,45 a 1,55. Note que quanto maior o índice de refração, menor é a velocidade da luz no meio de transmissão. | |||

<br> | |||

= Tipos = | |||

<br> | |||

As fibras ópticas são classificadas em fibras multimodo ou monomodo, baseado na forma que a luz as percorre. O tipo de fibra está relacionado ao diâmetro do núcleo e da casca. | |||

<br> | |||

[[Arquivo:figura-3.jpg]] | |||

<br> | |||

<br> | |||

'''FIBRA MONOMODO''' | |||

<br> | |||

As fibras monomodo possuem vantagens em relação às fibras multimodo, principalmente em relação à atenuação e a largura de banda. O principal motivo é o seu núcleo, bem menor, que limita os modos de propagação da luz a apenas um, eliminando completamente o fenômeno da dispersão modal. Tipicamente uma fibra monomodo pode transportar sinais ópticos na faixa de 10 a 40 Gbps. Esse tráfego pode ser ainda maior caso se utilizem técnicas de modulação WDM (wavelenght division multiplexing). | |||

<br> | |||

Como principais desvantagens, as fibras monomodo exigem fontes de luz e sistemas de alinhamento mais precisos, portanto mais caros, para um acoplamento eficiente ao longo do link óptico. Além disso, técnicas de fusão e conectorização também se tornam mais complicadas e caras no universo das fibras monomodo. No entanto, para sistemas de comunicação de alto desempenho ou muito extensos, sem dúvida as fibras monomodo são a melhor escolha. As dimensões típicas de uma fibra monomodo variam de um núcleo de 8 a 12 um e uma casca de 125 um. O valor típico do índice de refração da fibra monomodo é de 1.465. | |||

<br> | |||

[[Arquivo:figura-7.jpg]] | |||

<br> | |||

<br> | |||

'''FIBRA MULTIMODO''' | |||

<br> | |||

As fibras multimodo, devido ao seu núcleo largo, permitem a transmissão da luz em diferentes caminhos (múltiplos modos) ao longo do link, tornando-a particularmente sensível à dispersão modal. | |||

<br> | |||

Dentre as vantagens das fibras multimodo estão sua facilidade de acoplamento às fontes de luz e às outras fibras (devido ao seu núcleo largo), a possibilidade de utilizar fontes de luz de baixo custo e a simplicidade dos processos de fusão e conectorização. Entretanto, possuem atenuação alta e largura de banda estreita, fatores que limitam sua utilização às curtas distâncias. | |||

<br> | |||

[[Arquivo:figura-4.jpg]] | |||

<br> | |||

<br> | |||

'''FIBRAS MULTIMODO ÍNDICE DEGRAU''' | |||

<br> | |||

Fibras multimodo índice degrau possuem um índice de refração constante no interior do núcleo da fibra. A consequência desse fato é que os raios de luz sofrem reflexão total na fronteira entre o núcleo e a casca, percorrendo uma trajetória formada por segmentos de reta, conforme mostrado na figura abaixo: | |||

<br> | |||

[[Arquivo:figura-5.jpg]] | |||

<br> | |||

<br> | |||

'''FIBRAS MULTIMODO ÍNDICE GRADUAL''' | |||

<br> | |||

Fibras multimodo índice gradual possuem um índice de refração não-uniforme, que diminui de valor gradualmente do centro do núcleo em direção à casca. A consequência dessa variação é que os raios de luz percorrem o interior da fibra seguindo uma trajetória senoidal, conforme mostrado na figura abaixo: | |||

<br> | |||

[[Arquivo:figura-6.jpg]] | |||

<br> | |||

<br> | |||

= Benefícios = | |||

<br> | |||

Dimensões Reduzidas; | |||

<br> | |||

Capacidade para transportar grandes quantidades de informação (Um par de fibras ópticas, cujo diâmetro pode ser comparado com o de um fio de cabelo, pode transmitir 2.5 milhões ou mais de chamadas telefônicas ao mesmo tempo. Um cabo de cobre com a mesma capacidade teria um diâmetro da ordem de 6 m!); | |||

<br> | |||

Quantidade de dados passados potencialmente enormes, devido à menor dispersão de dados; | |||

<br> | |||

Perdas de transmissão muito baixas; | |||

<br> | |||

Imunidade às interferências eletromagnéticas e ao ruído; | |||

<br> | |||

Isolação eléctrica; | |||

<br> | |||

Pequeno tamanho e peso; | |||

<br> | |||

Matéria-prima muito abundante; | |||

<br> | |||

Segurança no sinal; | |||

<br> | |||

Facilidade na instalação; | |||

<br> | |||

Menos deterioração com o tempo comparando com os fios de cobre. | |||

<br> | |||

Alta resistência a agentes químicos e variações de temperatura. | |||

<br> | |||

= Comparação com par trançado = | |||

<br> | |||

Há diversos tipos de cabos que podem atender às várias necessidades e tamanhos de redes, de pequenas a grandes. | |||

<br> | |||

Cabeamento pode ser um assunto complexo. A Belden, importante fabricante de cabos, publica um catálogo que lista mais de 2.200 tipos. Felizmente, apenas três principais grupos de cabos são usados nas conexões da maioria das redes: | |||

<br> | |||

'''Coaxial (fino e grosso);''' | |||

<br> | |||

'''Par trançado (blindado e não blindado);''' | |||

<br> | |||

'''Fibra óptica (mono e multi-modo). | |||

''' | |||

<br> | |||

<br> | |||

Bom no caso vamos falar um pouco sobre fibra optica e os cabos de par trançado. | |||

<br> | |||

Com o passar do tempo, surgiu o cabeamento de par trançado. Esse tipo de cabo tornou-se muito usado devido à falta de flexibilidade de outros cabos e por causa da necessidade de se ter um meio físico que conseguisse uma taxa de transmissão alta e mais rápida. Os cabos de par trançado possuem dois ou mais fios entrelaçados em forma de espiral e, por isso, reduzem o ruído e mantém constantes as propriedades elétricas do meio, em todo o seu comprimento. | |||

<br> | |||

A desvantagem deste tipo de cabo, que pode ter transmissão tanto analógica quanto digital, é sua suscetibilidade às interferências a ruídos (eletromagnéticos e radio freqüência). Esses efeitos podem, entretanto, ser minimizados com blindagem adequada. Vale destacar que várias empresas já perceberam que, em sistemas de baixa freqüência, a imunidade a ruídos é tão boa quanto a do cabo coaxial. | |||

<br> | |||

O cabo de par trançado é o meio de transmissão de menor custo por comprimento no mercado. A ligação de nós ao cabo é também extremamente simples e de baixo custo. Esse cabo se adapta muito bem às redes com topologia em estrela, onde as taxas de dados mais elevadas permitidas por ele e pela fibra óptica ultrapassam, e muito, a capacidade das chaves disponíveis com a tecnologia atual. Hoje em dia, o par trançado também está sendo usado com sucesso em conjunto com sistemas ATM para viabilizar o tráfego de dados a uma velocidade extremamente alta: 155 megabits/seg. | |||

<br> | |||

Este cabeamento é de fácil instalação, tem uma boa relação custo/benefício, porém exige um curto alcance (em média 90 metros), além de oferecer, em alguns casos, interferência eletromagnética. | |||

<br> | |||

Como Já vimos acima como funciona os cabos de fibra optica, podemos notas que eles são mais eficientes em velocidade e quantidade de dados transmitidos, mas os cabos de par trançado são basicamente mais baratos dependendo do caso e em conexão direta a computadores comum uma boa opção, aliás a quantidade de informação que é mandada pelos cabos de fibra optica seria muito grande para eles. | |||

<br> | |||

= Desvantagens = | |||

<br> | |||

Custo elevado; | |||

<br> | |||

Fragilidade das fibras óticas sem encapsulamento; | |||

<br> | |||

Dificuldade para ramificações (Uma rede ponto a ponto seria mais viável, caso contrário as conexões tipo “T” sofrem com perdas muito elevadas de dados); | |||

<br> | |||

Impossibilidade de alimentação remota dos repetidores; | |||

<br> | |||

Falta de padronização dos componentes ópticos. | |||

<br> | |||

= Referências bibliográficas = | |||

<br> | |||

http://www.gta.ufrj.br/grad/08_1/wdm1/Fibraspticas-ConceitoseComposio.html | |||

<br> | |||

http://www.protecnos.com.br/artigos/conceitos-de-fibra-otica/ | |||

<br> | |||

http://brasilescola.uol.com.br/fisica/fibra-optica.htm | |||

<br> | |||

http://www.tecmundo.com.br/web/1976-o-que-e-fibra-otica-.htm | |||

<br> | |||

https://telteq.wordpress.com/2014/12/23/principio-de-funcionamento-e-tipos-de-fibra-optica/ | |||

<br> | |||

https://www.oficinadanet.com.br/artigo/redes/o-que-e-fibra-otica-e-como-funciona | |||

<br> | |||

http://tvdigitaltecno.blogspot.com.br/2010/03/vantagens-e-desvantagens-da-fibra.html | |||

<br> | |||

http://www.icei.pucminas.br/professores/marco/cabeamento-de-rede/ | |||

<br> | |||

http://www.teleco.com.br/tutoriais/tutorialrcompam/pagina_3.asp | |||

<br> | |||

---------------------------------------------------------------------------------------------------- | |||

IoS | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

<br> | |||

sistema produzido por Apple Inc. lançado em 29 de junho de 2007, de código fechado com interface multi touch, suas atualizações são feitas por meio da Itunes ou por OTA (over-the-air) que a partir desta data sofreu alterações ate mesmo no nome passando de Iphone OS para IOS.O iOS consiste em quatro camadas de abstração: a camada Core Services, a camada Cocoa Touch, a camada mídia e a camada Core OS . Os aparelhos que recebem esse sistema são: Iphone, Ipod, Ipad, Ipod Touch e Apple TV , a Apple proíbe a execução desse sistema em hardwares de terceiros. | |||

= Funcionalidades = | |||

<br> | |||

A tela inicial do sistema IOS exibe aplicações de celular e um dock com seus aplicativos mais usados, nesta tela há uma barra de notificações que mostra a hora, intensidade do sinal, nível de bateria entre outras coisas,na primeira fase do sistema o Iphone OS 1 foi apresentado coo um sistema multitoque para dispositivos moveis, no Iphone OS 2 a grande inovação foi poder instalar aplicativos de terceiros no sistema, a partir do Iphone OS 3 uma função de pesquisa de lembrete entre outras coisas existentes no aparelho esta disponível, além da função de copiar e colar, a partir do IOS 4 esta disponível as pastas, basta arrastara um aplicativo pra cima de outro e já e criada uma pasta com esses dois aplicativos, e o usuário poderia trocar a imagem de fundo da tela principal, e a inclusão da função multitarefa, na atualização do IOS 5 as notificações aparecem na barra de notificações e você pode acessar elas clicando em cima da notificação, nessa atualização também foi anunciado um serviço baseado na nuvem, o Icloud, na versão do IOS 6 foram disponibilizados diversas funções, tais como mapas e a opção não perturbe que silencia um determinado aparelho por um determinado tempo, no IOS 7 foi preparada uma grande mudança na interface gráfica, uma nova ferramenta de acesso aos aplicativos mais usados além de voz masculina para o Siri, na versão 8 do IOS atualizaram a função OTA, adicionaram ferramentas pra edição de fotografias, muitas mudanças no aplicativo saúde, nessa edição ele e compatível com o Apple Watch, além da atualização do Siri em varias outras línguas incluindo pt-BR, na versão mais recente ate o momento, o IOS 9 ganhou a função de otimizar bateria, modo de baixo consumo de bateria, além de atualizações que ocupam menos espaço e os recursos avançados de segurança que vão manter seu dispositivo mais seguro. | |||

= Widgets = | |||

<br> | |||

São componentes que permitem a fácil utilização dos recursos do aparelho, para simplificar o uso de outros sistemas ou programas geralmente tem botões, ícones janelas e menus, tudo para auxiliar o uso. Alguns desses widgets são: O Evernote que te permite criar notas e lembretes e fixar na tela inicial; O Itranslate que te permite tradução com muitos idiomas; O Vidgets que te permite gerenciar outros widgets além de poder gerenciar previsão do tempo, tempo de bateria entre outros. Além desses widgets existem vários outros que podem auxiliar no uso do sistema. | |||

= Vantagens = | |||

<br> | |||

->Agilidade: O usuário que esta acostumado a esperar muito ou com o sistema travar demais, não terá esse problema com o IOS; | |||

->Intuitividade: Mesmo pessoas que acabaram de comprar o aparelho com o sistema conseguem dominar o aparelho por ter uma interface bastante intuitiva; | |||

->Padrão: A Apple é rigorosa quanto aos aplicativos disponíveis em sua loja, permitindo apenas aplicativos que sigam o padrão definido por ela, garantindo uma interface e um padrão de aplicativos original; | |||

->Novidades: A grande maioria dos aplicativos e atualizações chegam antes ao IOS e só depois vem a ser disponibilizadas em outros sistemas; | |||

->Icloud: Permite que o usuário sincronize facilmente os documentos de Mac para o laptop por exemplo, sem ter que fazer isso manualmente; | |||

= SDKs = | |||

<br> | |||

SDK significa Software Development Kit (ou Software Developers Kit – pacote de desenvolvimento de software)kit de desenvolvimento de software lançado para desenvolver aplicativos nativos para o IOS, não havia esse recurso quando o sistema foi lançado, pois a Apple alegava que era pra proteção de vírus ou programas maliciosos, porem em outubro de 2007 Steve Jobs anunciou que no final de fevereiro liberaria este recurso parra os usuários. com isso você poderá produzir seus próprios aplicativos e rodar eles em seu aparelho com sistema IOS. | |||

= App Store = | |||

<br> | |||

A App Store e um recurso exclusivo do sistema IOS ou Iphone OS, na App Store e possível fazer o download dos mais diversos tipos de aplicativo que você desejar em seu smartphone sugestões, reviews e notícias sobre os melhores aplicativos e lançamentos para iOS. | |||

= Referências bibliográficas = | |||

<br> | |||

https://pt.wikipedia.org/wiki/IOS | |||

https://support.apple.com/pt-br/HT204266 | |||

http://canaltech.com.br/tag/App-Store/ | |||

https://pt.wikipedia.org/wiki/IPhone_SDKs | |||

http://www.tudocelular.com/samsung/noticias/n33868/nove-vantagens-do-iOS-sobre-android.html | |||

---------------------------------------------------------------------------------------------------- | |||

= Protocolo IP = | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

<br> | |||

** Protocolo de Internet (ou o acrónimo IP) é um protocolo de comunicação usado entre todas as máquinas em rede para encaminhamento dos dados. Tanto no Modelo TCP/IP, quanto no Modelo OSI, protocolo da internet IP está na camada intitulada camada de rede. Abaixo temos um resumo de seu papel nos modelos citados. | |||

**O protocolo IP faz parte da camada Internet da sequência de protocolos TCP/IP. Permite a elaboração e o transporte dos datagramas IP (hoje em dia, os pacotes de dados), sem contudo assegurar a “entrega”. Na realidade, o protocolo IP trata os datagramas IP independentemente uns dos outros, definindo a sua representação, o seu encaminhamento e a sua expedição. | |||

** Escutamos muito sobre sua funcionalidade, até mesmo para georreferencia, localização e rastreamento. Vamos explicar de forma simples como o protocolo IP consegue organizar e gerenciar os ''pacotes de dados'', e como o mesmo permite visualizar sua localização. | |||

(PARA UM MELHOR ENTENDIMENTO DO CONTEÚDO, AS PALAVRAS MAIÚSCULAS EM ITALICO POSSUEM SEU SIGNIFICADO E CONCEITO NO FIM DESTE ARTIGO) | |||

= Funcionamento = | |||

<br> | |||

*Numa rede IP, os dados são enviados em blocos de ficheiros. Em particular, no IP nenhuma definição é necessária antes do nó tentar enviar ficheiros para um nó com o qual não comunicou previamente. O IP oferece um serviço de '''''DATAGRAMAS'''''não confiável ou seja, o pacote vem quase sem garantias. O pacote pode chegar desordenado, também podem chegar duplicados, ou podem ser perdidos por inteiro. Se a aplicação requer maior confiabilidade, esta é adicionada na '''''CAMADA DE TRANSPORTE'''.'' | |||

*Os '''''''ROTEADORES''''''' são usados para reencaminhar datagramas IP através das redes interconectadas na segunda camada. A falta de qualquer garantia de entrega significa que o desenho da troca de pacotes é feito de forma mais simplificada. O IP é o elemento comum encontrado na Internet pública dos dias de hoje. É descrito no ''RFC 791'' da ''IETF'',. Este documento descreve o protocolo da camada de rede mais popular e atualmente em uso. Esta versão do protocolo é designada de versão 4, ou ''IPv4''. O ''IPv6'' tem endereçamento de origem e destino de 128 bits, oferecendo mais endereçamentos que os 32 bits do IPv4. | |||

= Formato do Cabeçalho = | |||

<br> | |||

(Formatos focados em IPV4). | |||

* '''Versão''' – Este é o primeiro campo do cabeçalho de um datagrama IPv4 com quatro bits. | |||

* '''Tamanho do cabeçalho (IHL)''' - o segundo campo, de quatro bits, é o IHL (Internet Header Length), com o número de palavras de 32 bits no cabeçalho IPv4. Como o cabeçalho IPv4 pode conter um número variável de opções, este campo essencialmente especifica o ''OFFSET'' para a porção de dados de um datagrama IPv4. Um cabeçalho mínimo tem vinte bytes de comprimento, logo o valor mínimo em decimal no campo IHL seria cinco. | |||

*'''''Tipo de serviço (ToS)''''' - Trata-se de um campo no cabeçalho IPv4 originalmente e tem sido definida de diferentes maneiras pelas normas RFC 791,RFC 1122, RFC 1349, RFC 2474 e RFC 3168, hoje definido pelas normas RFC 2474 como '''''DiffServ''''' combinando o IPv6, é utilizando para diferenciar o tipo do pacote a ser transportado, classificando-o para que possa ter prioridade em sua transmissão. Seu campo contém 8 bits sendo utilizado 6 bits para os serviços diferenciados, e 2 bits para o controle de alertas para congestionamento (ECN). Mesmo com as mudanças que o ToS vem passando ao longo do tempo hoje se tornado o DiffServ algumas de suas peculiaridades ainda são mantidas devido a compatibilidade de versões anteriores. | |||

*'''''Comprimento (pacote)''''' - o campo de 16 bits seguinte do IPv4 define todo o tamanho do datagrama, incluindo cabeçalho e dados, em 8 bits. O datagrama de tamanho mínimo é de 20 bytes e o máximo é 64 Kb. O tamanho máximo do datagrama que qualquer nó requer para estar apto para manusear são 576 bytes, mas os nós mais modernos manuseiam pacotes bem maiores. Por vezes, as '''''subredes''''' impõem restrições no tamanho, em cada caso os datagramas têm que ser "fragmentados". A fragmentação é manuseada quer no nó quer no comutador de pacotes no IPv4, e apenas no nó, no caso do IPv6. | |||

* '''''Identificador''''' - o campo seguinte de 16 bits é um campo de identificação. Este campo é usado principalmente para identificar fragmentos do datagrama IP original. Alguns trabalhos experimentais sugerem usar o campo IP para outros propósitos, tais como adicionar pacotes para levar a informação para o datagrama, de forma que ajude a pesquisar datagramas para trás com '''''endereços fonte falsificados'''''. | |||

* '''''Flags''''' - o campo de 3 bits é usado para controlar ou identificar fragmentos. | |||

*'''''Offset''''' - o campo offset do fragmento tem 13 bits, e permite que um receptor determine o local de um fragmento em particular no datagrama IP original. | |||

*'''''Tempo de vida (TTL)''''' - um campo de oito bits, o TTL ajuda a prevenir que os datagramas persistam numa rede. Historicamente, o campo TTL limita a vida de um datagrama em segundos, mas tornou-se num campo de contagem de nós caminhados. Cada '''''comutador''''' de pacotes que um datagrama atravessa decrementa o campo TTL em um valor. Quando o campo TTL chega a zero, o pacote não é seguido por um comutador de pacotes e é descartado. | |||

*'''''Protocolo''''' - um campo de protocolo de 8 bits, definindo o protocolo seguinte usado numa porção de dados de um datagrama IP. A Internet '''''Assigned Numbers Authority''''' mantém uma lista de números de protocolos. Os protocolos comuns e os seus valores decimais incluem o ICMP (1), o TCP (6). | |||

*'''''Checksum''''' - Campo de verificação para o cabeçalho do datagrama IPv4. Um pacote em trânsito é alterado por cada comutador que atravesse. Um desses comutadores pode comprometer o pacote, e a verificação é uma forma simples de detectar a consistência do cabeçalho. Este valor é ajustado ao longo do caminho e verificado a cada novo nó. | |||

*'''''Endereço de origem/Endereço de destino''''' - Campo de verificação de endereço de origem e de destino, de 32 bits cada um. Os endereços IPv6 de origem e destino são de 128 bits cada. | |||

*'''''Opções''''' - Campos do cabeçalho adicionais podem seguir o campo do endereço de destino, mas estes não são normalmente usados. Os campos de opção podem ser seguidos de um campo de caminho que assegura que os dados do utilizador são alinhados numa fronteira de palavras de 32 bits. Veja três exemplos de opções que são implementadas e aceitas na maioria dos roteadores: | |||

• Security : especifica o nível de segurança do datagrama, usado em aplicações militares. | |||

• Timestamp: Faz com que cada roteador anexe seu endereço e sua marca temporal (32 bits), que serve para depuração de algoritmos de roteamento. | |||

• Record route : faz com que cada roteador anexe seu endereço. | |||

= Comutação = | |||

<br> | |||

1. Basicamente, comutação significa troca, permuta, substituição, transformação, transmutação, metamorfose, alteração. | |||

'''''A comutação refere-se à alocação dos recursos da rede para a transmissão pelos diversos dispositivos conectados''.''' | |||

Tipos de Comutação: Comutação de Circuitos, Comutação de Mensagens, Comutação de Pacotes. | |||

*'''''Comutação de Circuitos''''': antes de ser enviada qualquer informação, procede-se ao estabelecimento duma ligação "física" ponta a ponta entre os terminais que pretendem comunicar. Estabelece-se um "caminho físico " dedicado. | |||

> Vantagens: – Garantia de recursos; – Disputa pelo acesso somente na fase de conexão; – Não há processamento nos nós intermediários (menor tempo de transferência); – Controle nas extremidades. | |||

> Desvantagens: – Desperdício de banda durante períodos de silêncio (problema para transmissão de dados) – Sem correção de erros – Probabilidade de bloqueio (Circuitos ocupados em um instante). | |||

*'''''Comutação de Mensagens''''': Não é estabelecido nenhum caminho físico dedicado entre o emissor e o receptor; As mensagens são armazenadas nos nós para posterior reenvio. As mensagens só seguem para o nó seguinte após terem sido integralmente recebidas do nó anterior. | |||

> Vantagens: – Maior aproveitamento das linhas de comunicação – Uso otimizado do meio. | |||

> Desvantagens: – Aumento do tempo de transferência das mensagens. | |||

*'''''Comutação de Pacotes''''': Não há estabelecimento de nenhum caminho físico dedicado entre o emissor e o receptor; Assemelha-se a comutação de mensagens, contudo as informações a serem enviadas são quebradas em pacotes; Cada pacote contém um cabeçalho com informação que permite o seu encaminhamento pela rede; | |||

Os pacotes são comutados individualmente e enviados de nó para nó entre a origem e o destino. Pacotes pertencentes a mesma mensagem podem seguir caminhos diferentes até chegar ao destino. O enlace de ligação entre dois nós consecutivos é agora compartilhado por pacotes de outras proveniências e com outros destinos. | |||

> Vantagens: – Uso otimizado do meio – Ideal para dados – Erros recuperados no enlace onde ocorreram – Dividir uma mensagem em pacotes e transmiti -los simultaneamente reduz o atraso de transmissão total da mensagem. | |||

> Desvantagens: – Sem garantias de banda, atraso e variação do atraso (jitter) - Por poder usar diferentes caminhos, atrasos podem ser diferentes. Ruim para algumas aplicações tipo voz e vídeo – Overhead de cabeçalho – Disputa nó-a-nó – Atrasos de enfileiramento e de processamento a cada nó. | |||

> Pode ainda ser efetuada de duas formas distintas: CIRCUITO VIRTUAL e DATAGRAMA; | |||

DATAGRAMAS: Cada pacote tem um tratamento independente, sem qualquer ligação com o tratamento dado nos nós aos pacotes anteriores. Assim os pacotes , devidamente numerados com número de sequência pelo emissor, transportam sempre consigo informação relativa ao endereço do destinatário e do remetente da mensagem. | |||

CIRCUITO VIRTUAL: É definida uma rota ou caminho (Circuito Virtual) para os pacotes, através dos vários nós intermédios até ao destino final. | |||

= Limitações = | |||

<br> | |||

= Endereçamento = | |||

<br> | |||

= Referências bibliográficas = | |||

<br> | |||

---------------------------------------------------------------------------------------------------- | |||

= Proxy = | |||

<br> | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

<br> | |||

Proxy é o termo utilizado para definir os intermediários entre o usuário e seu servidor. E por isso desempenha a função de conexão do computador (local) à rede externa (Internet). Como os endereços locais do computador não são válidos para acessos externos, cabe ao proxy enviar a solicitação do endereço local para o servidor, traduzindo e repassando-a para o seu computador. | |||

[[Arquivo:proxy.jpg]] | |||

= Vantagens = | |||

<br> | |||

O proxy permite o compartilhamento da conexão com a Internet quando existe apenas um IP disponível (o proxy é o único realmente conectado à Web, os outros PCs acessam através dele); melhora o desempenho do acesso através de um cache de páginas, pois armazena as páginas e arquivos mais acessados, quando alguém solicitar uma das páginas já armazenadas do cache, esta será automaticamente transmitida, sem necessidade de baixa-la novamente; ajuda a melhorar a segurança porque filtra alguns tipos de conteúdo da Web e softwares mal-intencionados e protege o IP do computador. | |||

[[Arquivo:AntiMalware.png]] | |||

= Exemplos de proxy = | |||

<br> | |||

Além do já citado, existem outros tipos de proxies, como os web proxies, que são uma versão que esconde o seu IP real e lhe permite navegar anonimamente. Muitos deles são utilizados em redes fechadas como universidades e ambientes de trabalho para burlar uma determinação de bloqueio a alguns sites da internet; | |||

As redes proxy, que são baseadas em códigos criptados que permitem a comunicação anônima entre os usuários. Exemplo deste tipo de rede são as conexões P2P (peer to peer) em que um usuário se conecta ao outro sem saber sua identidade e trocam arquivos entre si; | |||

E as s conexões abertas de proxy (open proxy), que são o tipo mais perigoso e convidativo aos crackers e usuários mal intencionados. Quando um destes usuários consegue acessar um computador, instala um servidor proxy nele para que possa entrar quando quiser na máquina e promover diversos tipos de ilegalidade como scripts que roubam senhas de bancos, fraudes envolvendo cartões de crédito e uma grande variedade de atos ilegais. | |||

[[Arquivo:facebook.jpg]] | |||

= Cache = | |||

<br> | |||

Cache é o termo utilizado para uma área de armazenamento onde dados ou processos freqüentemente utilizados são guardados para um acesso futuro mais rápido, poupando tempo e uso desnecessário do seu hardware. | |||

[[Arquivo:cache.gif]] | |||

= Proxy HTTP = | |||

<br> | |||

Um proxy HTTP permite por exemplo que o cliente requisite um documento na World Wide Web e o proxy procura pelo documento na sua caixa (cache). Se encontrado, a requisição é atendida e o documento é retornado imediatamente. Caso contrário, o proxy busca o documento no servidor remoto, entrega-o ao cliente e salva uma cópia em seu cache. Isto permite uma diminuição na latência, já que o servidor proxy, e não o servidor original, é requisitado, proporcionando ainda uma redução do uso da banda. | |||

= Proxy reverso = | |||

<br> | |||

O Proxy Reverso, como o próprio nome diz, atua ao contrário do Proxy. Enquanto um Proxy, no modelo convencional, intercepta requisições originadas na rede local (LAN – Local Área Network) com destino à Internet, um Proxy Reverso intercepta requisições originadas na Internet com destino à rede local. | |||

= Referências bibliográficas = | |||

<br> | |||

http://alfredosabo.blogspot.com.br/ | |||

wikipedia | |||

http://windows.microsoft.com/ | |||

http://www.diegomacedo.com.br/ | |||

---------------------------------------------------------------------------------------------------- | |||

= API = | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

Antes de tudo, deve-se ter em mente que uma interface lógica é uma "interface" que permite que haja uma comunicação entre dois sistemas. Uma API é um recurso de um sistema que permite que esse se comunique com outro sistema. É possível citar vários exemplos de api's, visto que atualmente a grande maioria dos sistemas "conversam" com outros sistemas. Por exemplo, quando um aplicativo permite que o usuário se autentique nele através do facebook, isso ocorre graças à uma api que permite que o aplicativo solicite as informações necessárias para o sistema do facebook e o facebook as envia, possibilitando o usuário autenticar-se no sistema sem necessariamente se cadastrar nele em si. Outro bom exemplo é quando o usuário está em um site de turismo ou em alguma outra aplicação que disponibiliza mapas. Esses mapas, quase sempre, são fornecidos pelo Google Maps, através de um api entre os sistemas. | |||

Concluindo, API's são padrões feitos pelos programadores dos respectivos softwares para que outros softwares possam utilizar alguns serviços, sem precisar implantar tal funcionalidade no próprio software. É como se um software pedisse uma aplicação "emprestada" para outro software. | |||

= Funcionamento = | |||

O funcionamento de uma api web é basicamente um conjunto de requisições e respostas HTTP, que geralmente estão no formato XML ou JSON. O modelo de arquitetura mais adotado hoje é o chamado REST(Representational State Transfer). | |||

A aplicação que deseja utilizar um serviço de outra, estabelece uma comunicação com tal aplicação e realiza uma requisição(escrita em XML ou JSON), que vai ser analizada pela outra aplicação, que vai dar uma resposta para a aplicação inicial, enviando dados ou informações requisitadas ou negando a requisição. | |||

<br> | |||

= Protocolos = | |||

Protocolo é uma convenção que possibilita e governa a comunicação entre dois sistemas. Ele pode ser implementado por hardware, software ou pelos dois. | |||

Alguns Exemplos de protocolos são TCP/IP, DHCP, TCP, entre outros. Porém, o protocolo mais importante quando se fala em API web é o protocolo HTTP(Hypertext Transfer Protocol), pois esse é o fator mais importante para a comunicação de dados na World Wide Web(WWW). | |||

<br> | |||

= Vantagens = | |||

As API's levam vantagem quando comparadas a outros tipos de comunicação. Por exemplo, quando comparada à web services, pode-se até mesmo considerar que todo web service é uma api, porém não é toda api que é um web service. Primeiro pois web services servem apenas para comunicação web, enquanto os api's podem ser utilizados para comunicação local e até mesmo apenas dentro de um sistema operacional. E também as web services usam apenas 3 meios de comunicação: SOAP, REST e XML-RPC, enquanto as api's podem utilizar qualquer meio. | |||

<br> | |||

= XML e JSON = | |||

XML(ou extensible markup language) e JSON são formatos para representar dados em uma web api, onde XML é um formato mais trabalhoso e bem estruturado e, por isso, leva vantagem em cima do JSON quando se trata de transportar grande carga. Porém, se a carga for pequena, o JSON se torna mais eficaz por ser um formato mais simples e menos. | |||

'''Exemplo de "código" em XML:''' | |||

<?xml version="1.0" encoding="ISO-8859-1"?> | |||

<receita nome="pão" tempo_de_preparo="5 minutos" tempo_de_cozimento="1 hora"> | |||

<titulo>Pão simples</titulo> | |||

<ingredientes> | |||

<ingrediente quantidade="3" unidade="xícaras">Farinha</ingrediente> | |||

<ingrediente quantidade="7" unidade="gramas">Fermento</ingrediente> | |||

<ingrediente quantidade="1.5" unidade="xícaras" estado="morna">Água</ingrediente> | |||

<ingrediente quantidade="1" unidade="colheres de chá">Sal</ingrediente> | |||

</ingredientes> | |||

<instrucoes> | |||

<passo>Misture todos os ingredientes, e dissolva bem.</passo> | |||

<passo>Cubra com um pano e deixe por uma hora em um local morno.</passo> | |||

<passo>Misture novamente, coloque numa bandeja e asse num forno.</passo> | |||

</instrucoes> | |||

</receita> | |||

'''Exemplo de "código" em JSON:''' | |||

{ "Alunos" : [ | |||

{ "nome": "João", "notas": [ 8, 9, 7 ] }, | |||

{ "nome": "Maria", "notas": [ 8, 10, 7 ] }, | |||

{ "nome": "Pedro", "notas": [ 10, 10, 9 ] } | |||

] | |||

} | |||

<br> | |||

= Exemplos de código = | |||

'''Modelo de código para logar no app com o facebook(em PHP):''' | |||

<?php | |||

session_start(); | |||

if($_SERVER['REQUEST_METHOD'] == 'GET' && isset($_GET['code'])){ | |||

// Informe o seu App ID abaixo | |||

$appId = '29048572934875'; | |||

// Digite o App Secret do seu aplicativo abaixo: | |||

$appSecret = '123456789'; | |||

// Url informada no campo "Site URL" | |||

$redirectUri = urlencode('http://fb.matheusafonso.com/'); | |||

// Obtém o código da query string | |||

$code = $_GET['code']; | |||

// Monta a url para obter o token de acesso e assim obter os dados do usuário | |||

$token_url = "https://graph.facebook.com/oauth/access_token?" | |||

. "client_id=" . $appId . "&redirect_uri=" . $redirectUri | |||

. "&client_secret=" . $appSecret . "&code=" . $code; | |||

//pega os dados | |||

$response = @file_get_contents($token_url); | |||

if($response){ | |||

$params = null; | |||

parse_str($response, $params); | |||

if(isset($params['access_token']) && $params['access_token']){ | |||

$graph_url = "https://graph.facebook.com/me?access_token=" | |||

. $params['access_token']; | |||

$user = json_decode(file_get_contents($graph_url)); | |||

// nesse IF verificamos se veio os dados corretamente | |||

if(isset($user->email) && $user->email){ | |||

/* | |||

*Apartir daqui, você já tem acesso aos dados usuario, podendo armazená-los | |||

*em sessão, cookie ou já pode inserir em seu banco de dados para efetuar | |||

*autenticação. | |||

*No meu caso, solicitei todos os dados abaixo e guardei em sessões. | |||

*/ | |||

$_SESSION['email'] = $user->email; | |||

$_SESSION['nome'] = $user->name; | |||

$_SESSION['localizacao'] = $user->location->name; | |||

$_SESSION['uid_facebook'] = $user->id; | |||

$_SESSION['user_facebook'] = $user->username; | |||

$_SESSION['link_facebook'] = $user->link; | |||

} | |||

}else{ | |||

echo "Erro de conexão com Facebook"; | |||

exit(0); | |||

} | |||

}else{ | |||

echo "Erro de conexão com Facebook"; | |||

exit(0); | |||

} | |||

}else if($_SERVER['REQUEST_METHOD'] == 'GET' && isset($_GET['error'])){ | |||

echo 'Permissão não concedida'; | |||

} | |||

?> | |||

<br> | |||

= Referências bibliográficas = | |||

http://canaltech.com.br/o-que-e/software/o-que-e-api/ | |||

http://www.tecmundo.com.br/programacao/1807-o-que-e-api-.htm | |||

https://pt.wikipedia.org/wiki/Interface_de_programa%C3%A7%C3%A3o_de_aplica%C3%A7%C3%B5es | |||

http://www.devmedia.com.br/application-programming-interface-desenvolvendo-apis-de-software/30548 | |||

https://en.wikipedia.org/wiki/Application_programming_interface | |||

https://pt.wikipedia.org/wiki/Protocolo_(ci%C3%AAncia_da_computa%C3%A7%C3%A3o) | |||

https://pt.wikipedia.org/wiki/World_Wide_Web | |||

https://pt.wikipedia.org/wiki/Hypertext_Transfer_Protocol | |||

http://sensedia.com/blog/apis/o-que-sao-apis-parte-2-como-uma-api-funciona/ | |||

https://fxcosta.wordpress.com/2015/05/31/diferenca-entre-api-e-web-service-de-maneira-simples/ | |||

http://phpsp.org.br/web-apis-xml-ou-json/ | |||

https://pt.wikipedia.org/wiki/XML | |||

https://pt.wikipedia.org/wiki/JSON | |||

<br> | |||

---------------------------------------------------------------------------------------------------- | |||

= SO Android = | |||

Esta pesquisa deve fornecer um conteúdo atualizado sobre o tema acima. Não esqueça de incluir as | |||

referëncias (fontes) no último item, reforçando que não deve ser um Copy/Paste e sim uma síntese | |||

das pesquisas que fizer. | |||

<br> | |||

= Conceito = | |||

<br> | |||

O intenso aumento do uso de celulares e smartphones em todo o mundo, juntamente com a necessidade de encontrar nesses dispositivos mecanismos que facilitassem o dia a dia do usuário tornaram possível o desenvolvimento de Sistemas Operacionais, como o Android. Plataforma móvel mais popular no mundo é gerida pelo Google juntamente com a Open Handset Alliance (OHA), aliança formada por desenvolvedores, fabricantes e operadores de dispositivos móveis. O Android é open source, ou seja, possui um código aberto baseado no sistema Linux, que permite uma ampla possibilidade de interação e personificações. Atualmente essa plataforma se expandiu também para outros dispositivos, além da versão do sistema para smartphones, há outras para tablets, televisores, automóveis e até smartwatches. | |||

= Características = | |||

<br> | |||

*- O Sistema Operacional Android tem como código fonte um código aberto. | |||

*- Seu Kernel (ou núcleo) é o Linux. Uma versão modificada, voltada para dispositivos móveis. | |||

*- O sistema já vem com aplicações previamente instaladas, desenvolvidas pelo Google, como o Google Maps, Gmail, Google+, Youtube, Google Play Store, Google Drive, dentre outras, além dos aplicativos desenvolvidos pelo fabricante do dispositivo. | |||

*- Disponibiliza um Kit de desenvolvimento Java, denominado Android SDK, que permite a criação de diversos aplicativos e a implementação destes no Google Play Store. | |||

*- No quesito Mensagens, está disponível nas formas SMS e MMS. | |||

*- Suporte para a integração com hardwares como câmeras e GPS. | |||

*- Seu armazenamento é em SQLite (uma espécie de banco de dados). | |||

*- Possui suporte a gráficos 2D e bibliotecas gráficas 3D baseada em OpenGLES, recurso de diminui a incompatibilidade entre as versões. | |||

*- Na camada da arquitetura denominada Framework, se encontra os programas responsáveis por rodar as funções básicas do telefone. Onde há a integração de uma aplicação com outras, trocando informações. Camada responsável por determinar o início de término da execução de uma aplicação. Encontra-se nela outras funções como o gerenciamento do WIFI, Bluetooth, USB, Sensor e Location. | |||

= Developer = | |||

<br> | |||

Famoso por suas diversas fragmentações, as quais de forma inusitada foram denominadas com nomes de sobremesas, desde sua criação já foram desenvolvidas muitas versões do Android, que trouxeram consigo muitas inovações tecnológicas, a modernização da interface e da operação. Entretanto a rápida atualização de versões do sistema acarretam em uma obsolescência dos dispositivos, os quais vão se tornando cada vez mais ultrapassados. Além de que com a inovação de aplicações e a expansão de recursos resultam na precisão de novos aparelhos com hardwares mais tecnológicos. | |||

*Dentre estas fragmentações, estão: | |||

** Android 1.5 (Cupcake): Lançada em 2009, a versão mais ultrapassada do Android já não é usada em nenhum dispositivo atualmente. Em sua versão, trouxe consigo a aplicação de widgets na tela inicial e a visualização de vídeos no Youtube. | |||

** Android 1.6 (Donut):Também lançada em 2009, a versão 1.6 trouxe suporte a uma melhor resolução em telas de diferentes resoluções. | |||

** Android 2.0 (Eclair): Primeira versão com o GPS do aplicativo GoogleMaps. | |||

** Android 2.2 (Froyo): Versão com a operação consideravelmente mais rápida e com o ponto de aceso WIFI a parte do uso de dados 3G. | |||

** Android 2.3 (Gingerbread): Lançado com o aparelho móvel Googlephone, o Nexus S, com uma interface mais bem acabada e interação a novos sensores. | |||

** Android 3.0 (Honeycomb): Versão ultilizada em tablets, aparelhos que possuem especificações diferentes dos smarthphones, trouxe um design diferenciado, próprio para tablets. | |||

** Android 4.0 (Ice Cream Sandwich): Versão utilizada tanto em smathphones, quanto em tablets, possibilitou o destravamento de tela por reconhecimento facial. | |||

** Android 4.1 (Jelly Bean):Lançado com o Nexus 4, trouxe novas funcionalidade como a possibilidade de gerenciar e executar aplicativos direto pela tela de bloqueio. | |||

** Android 4.4 (Kitkat):Lançado em 2013, com um desenvolvimento mais flexível e um maior reforço na segurança. | |||

** Android 5.0 (Lollipop): Lançada em 2014 com integração com o usuário baseado em gestos, com a facilidade de se ver notificações sem executar o desbloqueio de tela do aparelho, além de que essa versão permite a integração com a versão do sistema para automóveis, o AndroidAuto. | |||

** Android 6.0 (Marshmallow): Lançado em 2015, a última versão lançada, com o recurso de melhor otimização e economia da bateria, além de uma maior segurança e privacidade em aplicativos. | |||

= Exemplo de código = | |||

<br> | |||

*O código do Sistema Operacional Android é open source, que por ser baseado na versão 2.6 do Linux, e traz em código diversas características da plataforma Linux, parte importante dessa unificação é o de controle de processos, gerenciamento de memória e a segurança de arquivos. | |||

*As bibliotecas do SI Android trazem consigo um conjunto que são desenvolvidos em C/C++, usadas em diversos níveis e funções do sistema. | |||

*Já para de desenvolvimento de aplicações é utilizado o código na linguagem Java. | |||

= SDKs = | |||

<br> | |||

O Kit de desenvolvimento conhecido também como SDK, permite que qualquer usuário possa desenvolver de forma gratuita e personificar aplicativos para a plataforma. Para o desenvolvimento, em linguagem Java, o Kit já possui todas as ferramentas necessárias, como o emulator, além de ser possível desenvolvê-los em outros sistemas operacionais de computadores (Windows XP, Vista, Windows 7, Mac OS X, e o Linux) e em diversos ambientes de desenvolvimento (Eclipse, JDK 6), opções que ficam a escolha do desenvolvedor. | |||

Após instalar o Kit de desenvolvimento, o usuário possuirá um emulator que fará uma simulação do aparelho móvel. O SDK permite também a interação com outras aplicações por meio da instalação conjunta com o Eclipse (ambiente de desenvolvimento) e o plugin ADT. | |||

* Para a montagem do ambiente: - é necessário fazer o download e descompactar o SDK; | |||

- instalar o plugin ADT e adicionar o software Eclipse; | |||

- instalar os pacotes; e | |||

- criar uma máquina virtual; | |||

Para que uma nova aplicação criada seja executável ela deve passar pelo programa de compatibilidade que garantirá a possibilidade de serem usados em dispositivos com diferentes versões do Android. Pois somente as aplicações compatíveis poderão ser implementadas na loja Google Play. | |||

= Dispositivos onde é usado = | |||

<br> | |||

O Sistema Operacional Android é usado principalmente em dispositivos móveis, como os smarthphones. Mas além desses o sistema possui outras versões, as quais abrangem outros tipos de dispositivos, como tablets, televisores, Smartwatches e automóveis. | |||

*São essas versões: | |||

**-Android Wear: Versão desenhada para atender dispositivos Smartwatches, que são relógios de pulso computadorizados, com funções semelhantes a dos smarthphones, possuem a capacidade de rodar aplicativos dos mais variados, além de possuir funcionalidades como o acompanhamento do controle físico em atividades físicas. | |||

**-Android Auto: Versão criada para carros, ao conectar um smathphone Android na versão 5.0 Lollipop (ou superior) ao carro, o painel roda todas as aplicações que lhe são compatíveis, como o Google Maps que instruirá diferentes rotas ao motorista, o Google Play Music, além de ser possível realizar chamadas, possuir comando de voz e executar muitos outros aplicativos, escolhidos como favoritos pelo motorista. | |||

**-Android TV: Desenvolvido para smart TVs que já contenham o Android TV integrado, o sistema disponibiliza acesso a diversos aplicativos de áudio, vídeo e games, como o Youtube, Netflix, Google Play Movies & TV. | |||

= Referências bibliográficas = | |||

<br> | |||

*Google Acadêmico: | |||

**https://books.google.com.br/books?hl=pt-BR&lr=&id=NrVUAwAAQBAJ&oi=fnd&pg=PA21&dq=sistema+operacional+android+codigo&ots=QaRyCgTh2x&sig=8C1XekxRp7mbV6UhUle5lAkgvCw#v=onepage&q=sistema%20operacional%20android%20codigo&f=false (Acesso em: 13/04/2016). | |||

** https://books.google.com.br/books?hl=pt-BR&lr=&id=8u9wJowXfdUC&oi=fnd&pg=PA1&dq=sistema+operacional+android&ots=LTig-80rs1&sig=RSiPbWn3BQwbr2uuBWxrohoJvsE#v=onepage&q=sistema%20operacional%20android&f=false (Acesso em: 13/04/2016). | |||

** http://www.inf.unioeste.br/~tcc/2012/TCC_Andre.pdf (Acesso em: 16/04/2016) | |||

*https://www.android.com/intl/pt-BR_br/ (Acesso em: 13/04/2016). | |||