Especificação técnica

- A tecnologia IP Security Protocol (IPSec) é uma extensão do Protocolo IP e/ou camadas superiores, criando túneis VPN para transmissão segura de dados via Internet. É formado por um conjunto de protocolos de segurança que provê para o usuário serviços de autenticação da origem dos dados, integridade, disponibilidade e confidencialidade (criptografia) na camada do IP, incluindo servidores e redes.

- Possui três componentes que são os:

- - AH (Authentication Header) fornece servido de autenticação do IP, ESP (Encapsulating Security Payload) fornece cifragem para os datagramas, autenticação e a integridade dos pacotes e por fim o protocolo de gerenciamento de chaves que fornece as chaves criptográficas que protege o sistema contra invasores pelos RFCs: IKE (Internet Key Exchange), ISAKMP (Internet Security Association and Key Management Protocol) e OAKLEY.

Funcionamento

- O conceito da Associação de Segurança (S.A) é um dos pilares do IPSec e para entender seu funcionamento, já que este provê os serviços de segurança para o trafego entre dois pontos e tem um identificador de segurança associado. O S.A é identificado por três parâmetros: O Security Parameter Index (SPI), endereço de IP destino e o AH ou ESP ou ainda ambos. O SPI consiste em identificar uma S.A, sendo definido durante a implementação, e funciona como uma porta no TCP ou UDP para o reconhecimento de tráfego. Deve se ter em mente que em cada fase de implementação deve usar um S.A, porque o AH e o ESP não podem estar usando simultaneamente o mesmo. Outro conceito usado no funcionamento é o DI (Domain Interpretation) que determina o objetivo da criptografia/autenticação são estabelecidos durante a conexão segura de rede, ou seja, algoritmos criptográficos, tamanho de chaves e o formato são definidos a priori.

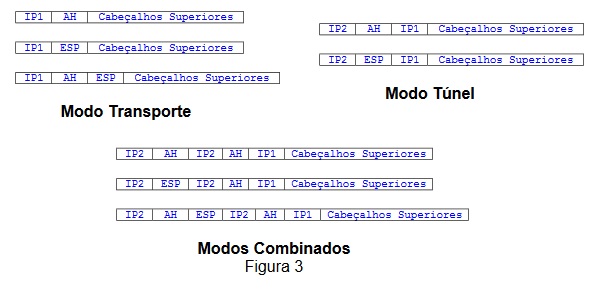

- Após esta fase deve se certificar o modo de utilização pois ambos protocolos (AH e ESP) suportam dois modos: Modo Transporte e Modo Túnel. No Modo transporte provê proteção primária aos protocolos das camadas superiores, isto é, criptografado e autenticado; e no Modo Túnel os protocolos são autenticados ou criptografados. E existe a combinação dos dois modos que consistem em usar o modo túnel para criptografar ou autenticar os dados e seu cabeçalho (IP1 ou internos) e então aplicar os AH ou ESP; ou usar ambos no modo transporte para ampliar a segurança para o novo cabeçalho gerado (IP2 e externos). Complementando que no modo túnel não pode ser usado o AH e ESP ao mesmo tempo pois o ESP tem seu próprio meio de autenticação, então só é recomendado caso necessite de autenticação e cifragem.

Software

- O IPSec pode ser implementado de diversas maneiras como em roteadores, em um terminal, no firewall (para criar gateway de segurança) ou em algum dispositivo de segurança independente. Algumas definições de implementação:

- Integração no IP:

- Implementa o IPSec nativa na pilha IP e requer acesso ao código fonte e pode ser usado tanto em servidores como em gateways.

- Bump-in-The-Stack:

- Consiste em implementar os protocolos entre a implementação nativa IP e os drivers de rede locais. Normalmente usado em servidores.

- Bump-in-The-Wire:

- Este método usa um hardware que é um processador dedicado à criptografia e é usado em sistemas militares e em sistemas comerciais dedicados. É usado em hosts ou roteadores (gateways de segurança).

- O IPSec usa algoritmos criptográficos como:

- Protocolo Diffie-Hellman que faz a troca de chaves secretas que vão ser conhecidas por duas partes, ou seja, troca de assinaturas digitais.

- Uso do IKE inclui melhorias no processo de identificação das partes envolvidas, garantindo a autenticação, que o Diffie-Hellman não possui.

- Algoritmos de Criptografia (DES ou 3DES).

- Algoritmos de Hash (MD5 ou SHA-1).

- Software IPSec VPN Client: TheGreenBow. Um software que usa o IPSec em uma rede virtual privada.

- -Pode ser acessado em: http://www.thegreenbow.com/pt/vpn/vpn.html (Acesso em 18/09)

Topologia ou Esquema funcional

Conexões

- IPSec.

http://www.sourceinnovation.com.br/wiki/IPSec. Acesso em 18/09/2017.

- Segurança (IPSec, SSL).

http://www.sourceinnovation.com.br/wiki/Seguran%C3%A7a_(IPSec,_SSL). Acesso em 18/09/2017.

- Criptografia.

http://www.sourceinnovation.com.br/wiki/Criptografia. Acesso em 18/09/2017.

Informações adicionais

- O IPSec é um protocolo bastante complexo com várias opções de implementação e de configuração. É necessário fazer diversas escolhas como o modo de operação, usar AH e/ou ESP, mecanismos de troca de chaves, algoritmos criptográficos, etc. Escolhas ruins resultam em diversas formas de ataques em escolhas que usam apenas ESP sem autenticar ou utilizar algoritmos de criptografia considerados fracos como o DES.

- Apesar de ter vários problemas e ser desenvolvido extensão de proteção para o Protocolo IP, o IPSec é bastante utilizado em implementação de redes virtuais privadas (VPN) e é considera uma boa alternativa.

Referências bibliográficas

- RPN. Arquitetura IP Security.

https://memoria.rnp.br/newsgen/9907/ipsec3.html#ng-atquitetura. Acesso em 16/09

- Dêner L. F. Martins. Redes privadas virtuais com IPSec.

- IPSec Segurança de Redes.

http://www.braghetto.eti.br/files/IPSec%20-%20Versao%20Final.pdf Acesso em 16/09

- Lucas, Thiago. IPSec – Protocolo de Segurança IP – Um breve resumo.

https://www.fatecourinhos.edu.br/ipsec/ Acesso em 16/09

- Mendonça, Gabriel. Protocolo de Segurança -IPSec

https://www.gta.ufrj.br/ensino/eel879/trabalhos_vf_2009_2/gabriel/index.html Acesso em 18/09