| Linha 89: | Linha 89: | ||

Criptografia x IPSec x Sockets x Protocolos x Firewall x IP | Criptografia x IPSec x Sockets x Protocolos x Firewall x IP | ||

<br> | <br> | ||

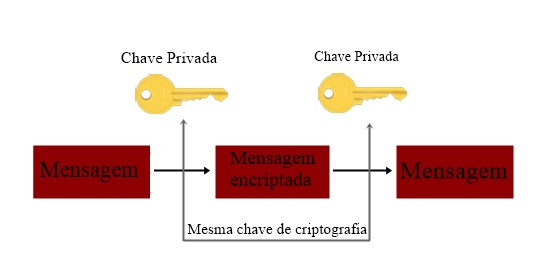

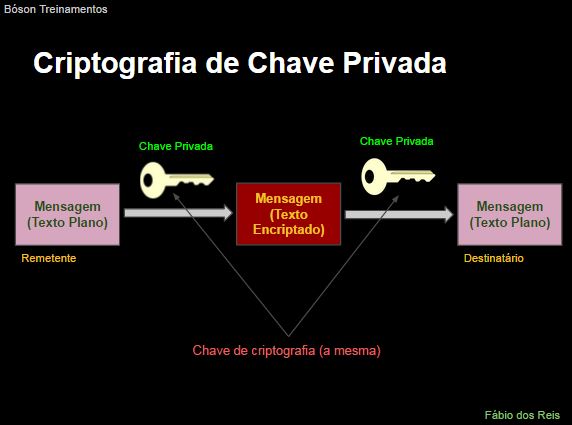

*Criptografia: É o estudo e a aplicação de técnicas para comunicação e armazenamento seguro de dados em sistemas computacionais. É utilizada como uma medida de segurança para que apenas uma pessoa, ou um grupo recebam uma mensagem, protegendo-a contra demais invasores, protegendo assim a privacidade ao armazenarmos dados ou trocarmos informações com outras pessoas. Ela pode ser utilizada na transmissão de mensagens e informações mais simples e comuns até as mais complexas e extremamente importantes, como por exemplo no acesso à conta bancária | *Criptografia: É o estudo e a aplicação de técnicas para comunicação e armazenamento seguro de dados em sistemas computacionais. É utilizada como uma medida de segurança para que apenas uma pessoa, ou um grupo recebam uma mensagem, protegendo-a contra demais invasores, protegendo assim a privacidade ao armazenarmos dados ou trocarmos informações com outras pessoas. Ela pode ser utilizada na transmissão de mensagens e informações mais simples e comuns até as mais complexas e extremamente importantes, como por exemplo no acesso à conta bancária. | ||

<br> | <br> | ||

*IPSec: | *IPSec: | ||

Edição das 23h01min de 18 de junho de 2018

Pesquisa dos temas

Discussões sobre as tecnologias

- Orientações:

- Discuta com seus parceiros sobre cada tecnologia

- Escreva uma resumo rápido sobre cada uma

- Abaixo dos resumos, escreva uma parágrafo explicando a relação entre eles

- O item A - Hardware está pronto, utilize-o como modelo.

A - Hardware

CPU x Processadores x Memória RAM x DMA x Barramentos x Conectores x Sistemas Embarcados x Firmware

- CPU: É o processador e significa Central Process Unit, ou Unidade Central de Processamento e é é responsável por calcular e realizar tarefas determinadas pelo usuário sendo considerado o cérebro do computador. Não confundir com gabinete. É o principal item de hardware do computador e suas características influenciam diretamente na velocidade com que os programas vão rodar na máquina. Existem vários tipos de processadores no mercado: de 32 e 64-bits, com um ou múltiplos núcleos, e compatíveis com diferentes placas-mãe. As principais fabricantes são a Intel e a AMD.

- Processador: CPU

- Memória RAM: Tecnologia que permite o acesso aos arquivos armazenados no computador. Diferentemente da memória do disco rígido, a memória de acesso aleatório não armazena conteúdos permanentemente, ou seja, os dados são perdidos quando a máquina é desligada. Quando ativa, é responsável, no entanto, pela manipulação dos processados, de forma não-sequencial, por isso, a nomenclatura em inglês de Random Access Memory.

- DMA: Direct Memory Access, ou Acesso Direto à Memória permite que determinados subsistemas de hardware dentro do computador acessem a memória do sistema, sem depender da CPU sendo assim, como recurso da placa mãe, capacita os periféricos a terem acesso direto à memória RAM, sem sobrecarregarem o processador.

- Barramento: É um meio de transmissão de informações ou sinais, distinguidos por suas funções e existem porque os módulos lógicos de um sistema precisam se comunicar com a CPU. Na prática, muitos modelos de interconexão podem ser usados, geralmente através de barramentos. Os sistemas baseados em microprocessador ao menos três barramentos são fornecidos:

- Barramento de Dados (Data Bus) transmite dados entre as unidades.

- Barramento de Endereço (Address Bus) é usado para selecionar a origem ou destino de sinais transmitidos num dos outros barramentos ou numa de suas linhas.

- Barramento de Controle (Control Bus) sincroniza as atividades do sistema.

- Conectores: Interfaces que permitem conectar hardwares através de cabos, circuitos ou linhas físicas. Efetivamente efetua a ligação entre um ou mais pontos onde se necessita de comunicação de sinais (por exemplo, entre um computador e um periférico.

- Sistemas Embarcados: Um sistema embarcado é um sistema no qual o computador é exclusivamente dedicado ao dispositivo ou sistema que ele controla. O usuário final não tem acesso ao sistema interno. Um sistema embarcado realiza tarefas predefinidas , com requisitos específicos, assim através da engenharia é possível otimizar um projeto. O sistema também é executado com recursos computacionais limitados: sem teclado, sem tela e com pouca memória. Sua classificação é definida pela capacidade computacional do sistema para o qual foi desenvolvido.

- Resumo: O funcionamento superficial de um computador pode ser entendido da seguinte maneira: A partir de programas instalados na ROM ou no disco rígido de um computador, eles podem ser carregados para a memória para serem executados. Ao iniciarem, deverão usar dados que poderão também ser carregados da memória ou de algum dispositivo de entrada como teclado, tela, scanner, sensor, microfone, etc. Todos os cálculos deverão ser processados na CPU e a partir dos resultados obtidos poderão ser gravados, no disco rígido ou em outros dispositivos de saída como impressoras, telas, alto-falantes, emails, etc. O tráfego de dados internamente no computador é provido por barramentos que para acesso externa utilizam conectores como interfaces de rede, ide vídeo, de impressora, de dados (USB, HDMI, ...).

- O que faltou?

- Disco rígido: Disco Rígido é um sistema de armazenamento de alta capacidade que armazena todo o seu conteúdo digital e não o perde com o desligamento da máquina (como acontece com a memória RAM). Apesar de não parecer à primeira vista, o HD é um dos componentes que compõe um PC e é acomodado no gabinete e ligado à placa mãe através de um cabo. Todos os documentos, fotos, músicas, vídeos, programas, preferências de aplicativo e sistema operacional representam o conteúdo digital armazenado em um disco rígido e sua capacidade determina a quantidade de arquivos e programas que será possível armazenar, em termos de megabytes (MB), gigabytes (GB) e terabytes (TB).O disco rígido também exerce uma grande influência sobre a performance global do equipamento, já que determina o tempo de carregamento dos programas e de abertura e salvamento de arquivos.

- Periféricos:

- ROM:

B - Implementação

Algoritmos x Compiladores x Linguagens de Programação x IDE

- Algoritmos:

- Compiladores:

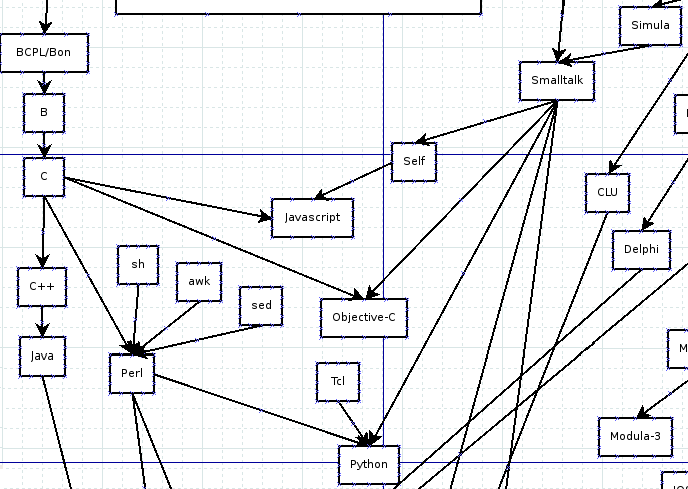

- Linguagens de Programação: É um método padronizado para comunicar instruções para um computador e permite que um programador especifique precisamente sobre quais dados um computador vai atuar; serão armazenados ou transmitidos e quais ações devem ser tomadas sob várias circunstâncias. Linguagens de programação podem ser usadas para expressar ALGORÍTIMOS com precisão. O conjunto de palavras, composto de acordo com essas regras, constituem ao código fonte de um software. O mesmo é traduzido para um código de máquina que é executado pelo microprocessador. A este processo de “tradução” é dado o nome de COMPILAÇÃO.

- IDE: É um ambiente de desenvolvimento integrado que tem como objetivo proporcionar ao programador maior eficiência e produtividade no processo de codificação, através da integração de ferramentas em um único ambiente. Geralmente, uma IDE é composta por um editor de texto, um compilador e um depurador, que fornecem recursos como identação automática, conclusão automática de sentenças, identificação automática de erros, entre outras funcionalidades, que variam entre cada IDE.

- Resumo:

C - Desenvolvimento Integrado

API x ERP x Webservice x Web x PWA x Open Source

Web: A web foi crida no inicio dos anos 90 com o intuito de servir como uma rede segura de compartilhamento de arquivos, foi idealizada e construída por Tim Berners Lee, enquanto trabalhava no CERN. O funcionamento da web basicamente se dá por um conjunto de softwares que possibilitam que os documentos(páginas web) sejam compartilhados. Ela funciona numa relação cliente-servidor: o cliente(navegador web) acessa as páginas, que estão guardadas no servidor http. Geralmente o administrador da página é responsável por cuidar do conteúdo, mas conforme a tecnologia foi evoluindo, os usuários começaram a poder interagir e alterar o conteúdo das páginas.

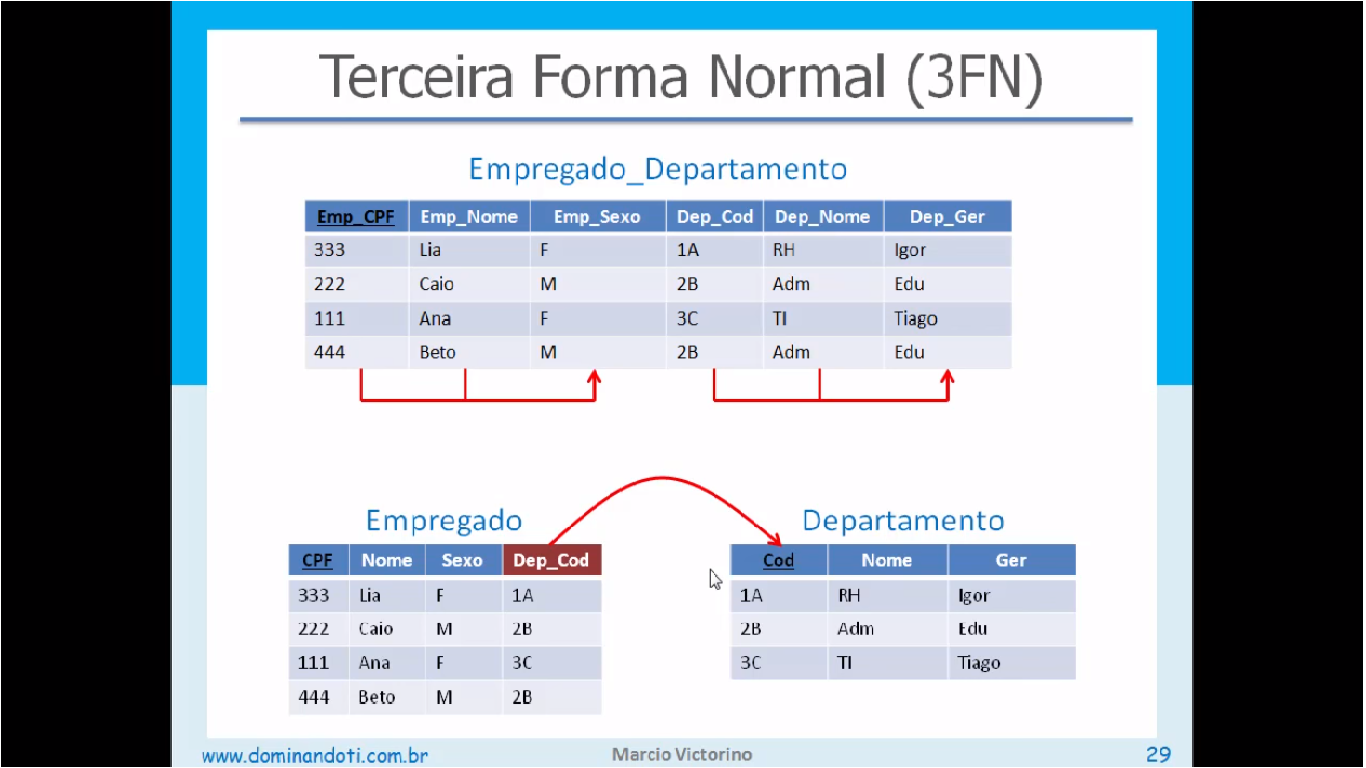

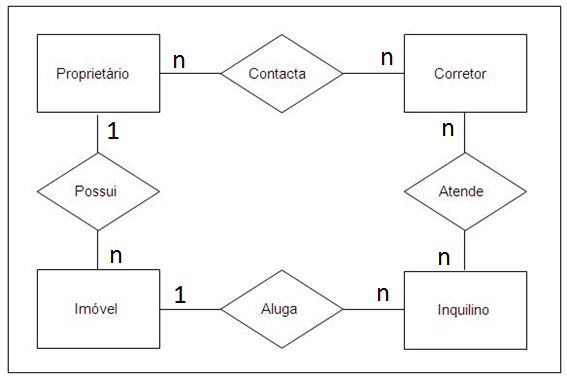

D - Persistência de Dados

Banco de Dados x BigData x Data Mining x Mineração de Dados x SQL x NoSQL

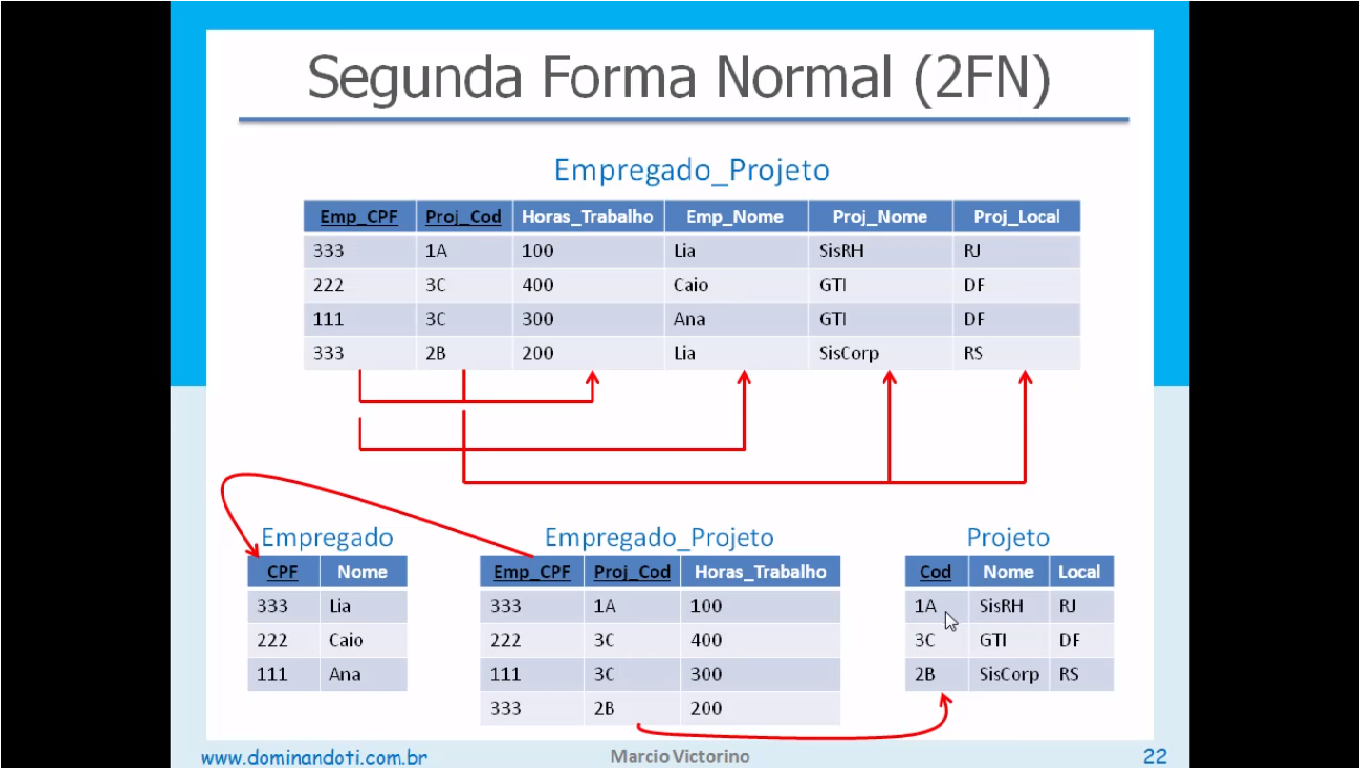

- Banco de Dados: Banco de Dados são coleções de dados que podem relacionar-se entre si de diversas maneiras, gerando informações e/ou conhecimento, sendo operados por um SGBD (Sistema Gerenciador de Banco de Dados), são divididos majoritariamente em arquivos (conjunto de registros), tabelas (uma lista de registros ordenada) e registros (dados e seus tipos), esses SGBDs podem ser dos tipos: Relacionais, NoSQL, em Rede, hierárquico e orientado a objetos.

- Data Mining(Mineração de Dados) : A partir de um Banco de Dados podemos obter informações e conhecimentos, quando existe uma quantidade de dados colossal é quase impossível obter conhecimentos de forma prática manualmente, porém, com o uso de técnicas (Metodologias e tecnologias) é possível obter este conhecimento de forma mais prática, essas técnicas remetem ao conceito de Data Mining. As metodologias mais usadas para obter os padrões de dados (conhecimentos) são : Equações, Algoritmos, Regressão Logística, Redes Neurais Artificiais, Machine Learning.

- SQL: É a sigla para Structured Query Language, ou, em português, Linguagem de Consulta Estruturada. Suas utilizações incluem consulta selecionada e modificações (como deleção, inclusão ou atualização) de dados, principalmente em Bancos de Dados estruturais. SQL oferece grande flexibilidade ao usuário na manipulação de bancos de dados. Normalmente é executado através de uma interface que permite inserção de linha de comando, a qual utiliza cláusulas pré-determinadas para execução de suas ações. As cláusulas básicas de suas ações são SELECT para consulta, UPDATE para atualização, DELETE para exclusão e INSERT para inclusão de dados. Para utilização do SQL é necessário um Sistema de Gerenciamento de Banco de Dados (SGBD), com os quais é possível integrar os Bancos de Dados a sistemas dos mais diversos como Java, Web, dentre outros, organizando sistemas de forma multi-camadas para manipulação de grandes quantidades de informação.

- NoSQL: refere-se à um modelo de banco de dados não relacional que é alternativo ao sistema de banco de dados relacional que geralmente é utilizado. Devido a suas características, o NoSQL torna-se mais escalável para uso, ou seja, apresenta maior desempenho na estruturação e no manuseio de dados. Além disso, ele não é utilizado para tratamento de dados de altíssima importância, pois não apresenta uma boa consistência pelo fato de trabalhar com o modelo BASE e não ACID (utilizado pelo SQL). Dessa forma, a distribuição horizontal (Scale-Out) é facilitada quando tratamos de NoSQL e, por isso, torna-se um modelo de banco de dados de menor custo.

- BigData: Big Data é a tecnologia utilizada para tratar grandes quantidades de dados estruturados e não estruturados, que vão desde clicks de mouse até históricos de pesquisa. O grande diferencial desta tecnologia é poder utilizar desses dados e transforma-los em informações compreensíveis ao olho humano, insights que serão de extrema importância para determinada empresa. A Big Data é fundamentada em 4 V's: volume, refere-se à grande quantidade de dados; Velocidade, referente à rapidez com que os dados são tratados; Valor, explícito ou não, cada dado tem seu valor, que será obtido através de diversas técnicas quantitativas e investigativas; Variedade, referente aos mais variados tipos de dados, como já dito.

E - Engenharia de Software

eXtreme Programming x Integração Contínua x Scrum x Modelo Est x Mode OO x Canvas

App x Frameworks x Redes Sociais x BI x Inteligência Cognitiva

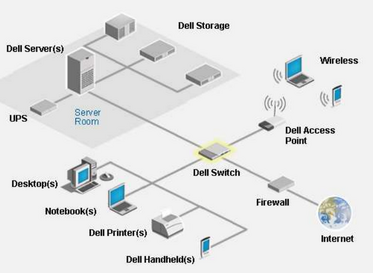

G - Computação em Nuvem

Cloud Computing x Plataformas x Virtualização x DNS x Internet x SO

H - Novas tecnologias

IA x Machine Learning x RA x Redes Neurais x Speech Recognition x Renderização

I - Segurança

Criptografia x IPSec x Sockets x Protocolos x Firewall x IP

- Criptografia: É o estudo e a aplicação de técnicas para comunicação e armazenamento seguro de dados em sistemas computacionais. É utilizada como uma medida de segurança para que apenas uma pessoa, ou um grupo recebam uma mensagem, protegendo-a contra demais invasores, protegendo assim a privacidade ao armazenarmos dados ou trocarmos informações com outras pessoas. Ela pode ser utilizada na transmissão de mensagens e informações mais simples e comuns até as mais complexas e extremamente importantes, como por exemplo no acesso à conta bancária.

- IPSec:

- Sockets:

- Protocolos:

- Firewall:

- IP:

J - Comunicação

Satélite x Modem x Redes de Computadores x Roteador

K - IoT

IoT x Portas x Arduino x CLP x Raspberry

- IoT: A Internet of Things (IoT) ou Internet das Coisas é simplesmente conectar e identificar objetos na Internet, por ex. dispositivos, carros, prédios, uma casa, etc, utilizando hardwares com sensores e softwares, conectados numa rede na Internet, coletando e processando esses dados.

- Portas: Portas quando se tratado em rede de computadores é um software que tem como objetivo direcionar todas as informações que chegam na máquina, através do IP, para suas aplicações corretamente. Fazendo com que todas os dados que estão entrando ou saindo da máquina trafeguem para seus destinos sem conflito.

- Arduino: Um Arduino é um pequeno computador que você pode programar para processar entradas e saídas entre o dispositivo e os componentes externos conectados a ele. O Arduino é uma plataforma de computação física ou embarcada, ou seja, um sistema que pode interagir com seu ambiente por meio de hardware e software. Ele é totalmente programável e open source, e é muito utilizado também na área de robótica e experimentação remota.

- CLP: É um dispositivo eletrônico de funcionamento similar ao computador. O CLP busca automatizar os processos, principalmente processos industriais. O funcionamento dele baseia-se em entrada de dados, processamento e saída de dados. As entradas recebem os sinais externos ao CLP pelos transdutores, em seguida faz a leitura dos dados e as salva na memória, o programa é executado, pega dos dados de entrada e gera os dados de saída de acordo com o programa.

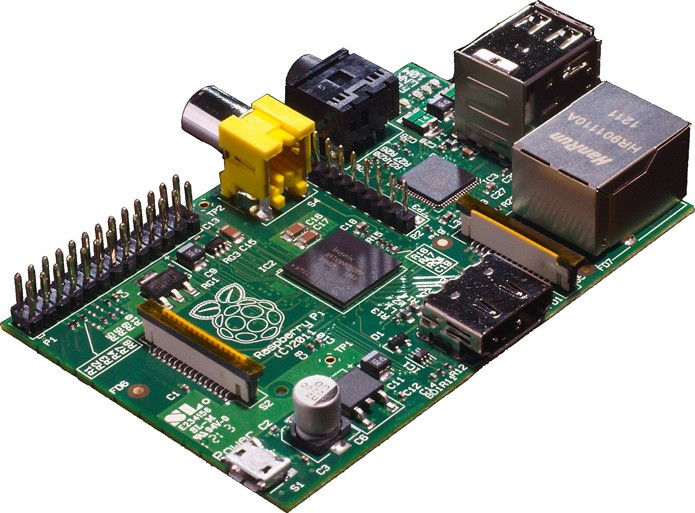

- Raspberry: O Raspberry Pi é basicamente um micro-computador, que pode ser conectado, assim como um computador, a um monitor/TV, junto de periféricos, e utilizado da forma que o usuário quiser. Muito utilizada para aqueles que querem possuir uma Smart-TV, porem não querem adquirir a mesma. Ele é pequeno, fácil de usar e possui diversas funcionalidades, e por possuir conexão com a internet, existem milhares de possibilidades para sua utilização. Alem disso, também existem vários projetos variados que utilizam essa tecnologia, como os ligados à robótica e automação por exemplo.

- Resumo:

Algoritmos

- Conceito:

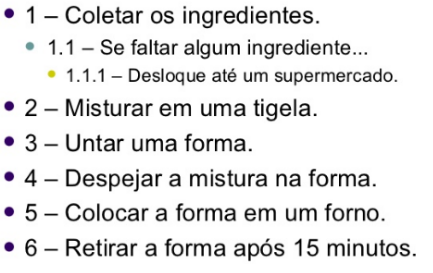

- Algoritmo é um termo antigo que se originou do nome do matemático iraniano al-Khwārizmī, que teve grande influência no crescimento da ciência. O conceito mais abrangente da palavra é “uma sequência de ações a serem feitas para resolver um problema ou atingir um objetivo”, e essa tecnologia já era usada até mesmo pelos antigos filósofos gregos, como Euclides e Erastóstenes. Existem vários tipos de algoritmos, e esses podem ser implementados por humanos, computadores e robôs: Um humano pode criar a lista de ações(o algoritmo em si) e, dependendo do tipo de ações requisitadas, ele mesmo ou outras pessoas podem seguir esses passos, ou atribuí-los ao computador, escrevendo um programa com base na lista. Exemplos de algoritmos cotidianos são manuais de instruções, receitas e coreografias.

- O algoritmo cotidiano, escrito como uma simples lista de tarefas que um humano é capaz de fazer, para cumprir determinado objetivo, como “fazer um bolo”, serve para organizar e ordenar o que deve ser feito para cumprir tal objetivo, além de direcionar a pessoa que deseja cumprí-lo. Para problemas ou objetivos mais complexos, como detalhar um plano para expansão de uma empresa ou negócio por meio de ações e processos mais longos, comumente são usados fluxogramas e gráficos para estabelecer o que deve ser feito.

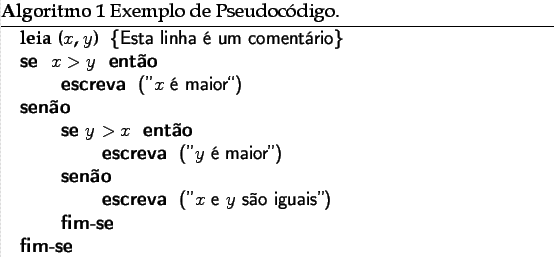

- Na computação, o algoritmo também pode ser tratado de formas diferentes: os fluxogramas e o pseudocódigo são métodos de representação de algoritmos, que são usados principalmente nas primeiras etapas de desenvolvimento de um software antes de sua codificação. Servem como uma “planta” para que o programador analise e se direcione, assim tendo mais facilidade no cumprimento de sua tarefa, que, em vez de simplesmente codificar sem referência ou certeza do que deve ser feito e como deve ser feito, irá converter essas representações diretamente para uma das linguagens de programação. Não só isso: todo software é, essencialmente, um algoritmo.

- Funcionamento:

- É comum que seja feita uma analogia entre uma receita e um programa de computador(que como já foi dito, é também um algoritmo). Por exemplo, em uma receita de bolo simples, os ingredientes são os “dados” de entrada, que são “processados” ao serem misturados em uma tigela e durante o período em que a massa resultante estiver no forno. O resultado final, o bolo em si, é a "saída". Entretanto, é comum que um algoritmo também especifique condições e “sub-problemas” que devem ser resolvidos para que as próximas ações sejam efetuadas. Sendo assim, por exemplo, se a pessoa não possui algum ingrediente da receita, ela deverá ir ao supermercado comprá-lo, para só depois continuá-la. Tendo isso em vista, percebe-se que um algoritmo funciona como uma tecnologia de recebimento, processamento e envio de dados, gerando assim os resultados requeridos por aquele que o criou e\ou seus usuários. A seguir, um exemplo de algoritmo(receita):

- Existem também métodos de representação de algoritmos, com regras específicas para que a pessoa, robô ou computador(após o código ter sido escrito e compilado) possa interpretar claramente os passos a serem seguidos, pois a linguagem natural humana permite múltiplas interpretações diferentes para cada frase, e isso pode comprometer o cumprimento do objetivo. Na computação, as representações de algoritmo mais utilizadas são os fluxogramas e o pseudocódigo;

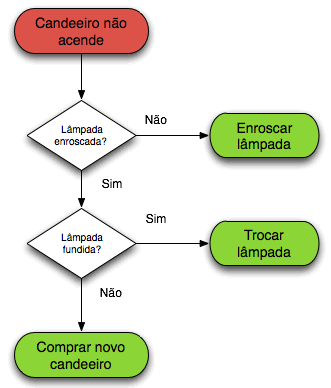

- Fluxograma: Fluxograma é uma representação gráfica de um algoritmo, construída usando-se símbolos geométricos e setas de fluxo. Esses símbolos possuem diferentes significados dependendo de quem está construindo o fluxograma, e no exemplo abaixo, os losangos representam os chamados desvios condicionais, que podem mudar a ordem das ações de acordo com a situação, as elipses verdes são processos, que são ações escritas na forma de verbo+substantivo, sendo o último processo também o fim do algoritmo, e a elipse vermelha indica o problema e o início do algoritmo. Outros símbolos podem ser usados para representar declarações, entrada e saída de dados, atribuições e etc.

- Fluxograma: Fluxograma é uma representação gráfica de um algoritmo, construída usando-se símbolos geométricos e setas de fluxo. Esses símbolos possuem diferentes significados dependendo de quem está construindo o fluxograma, e no exemplo abaixo, os losangos representam os chamados desvios condicionais, que podem mudar a ordem das ações de acordo com a situação, as elipses verdes são processos, que são ações escritas na forma de verbo+substantivo, sendo o último processo também o fim do algoritmo, e a elipse vermelha indica o problema e o início do algoritmo. Outros símbolos podem ser usados para representar declarações, entrada e saída de dados, atribuições e etc.

- É comum que seja feita uma analogia entre uma receita e um programa de computador(que como já foi dito, é também um algoritmo). Por exemplo, em uma receita de bolo simples, os ingredientes são os “dados” de entrada, que são “processados” ao serem misturados em uma tigela e durante o período em que a massa resultante estiver no forno. O resultado final, o bolo em si, é a "saída". Entretanto, é comum que um algoritmo também especifique condições e “sub-problemas” que devem ser resolvidos para que as próximas ações sejam efetuadas. Sendo assim, por exemplo, se a pessoa não possui algum ingrediente da receita, ela deverá ir ao supermercado comprá-lo, para só depois continuá-la. Tendo isso em vista, percebe-se que um algoritmo funciona como uma tecnologia de recebimento, processamento e envio de dados, gerando assim os resultados requeridos por aquele que o criou e\ou seus usuários. A seguir, um exemplo de algoritmo(receita):

- Pseudocódigo: É uma maneira de representar um algoritmo por meio de uma versão estruturada da linguagem nativa de seu escritor. Nessa linguagem estruturada, é utilizado um conjunto limitado de verbos no imperativo que representam as ações a serem executadas, e evita-se o uso de expressões longas, pois como já foi citado, a linguagem padrão humana é aberta a inúmeras interpretações, o que é inadmissível nesse processo. Um exemplo de pseudocódigo pode ser visto a seguir, que representa um algoritmo que compara dois números.

- Pseudocódigo: É uma maneira de representar um algoritmo por meio de uma versão estruturada da linguagem nativa de seu escritor. Nessa linguagem estruturada, é utilizado um conjunto limitado de verbos no imperativo que representam as ações a serem executadas, e evita-se o uso de expressões longas, pois como já foi citado, a linguagem padrão humana é aberta a inúmeras interpretações, o que é inadmissível nesse processo. Um exemplo de pseudocódigo pode ser visto a seguir, que representa um algoritmo que compara dois números.

- Estado da Arte:

- Alguns dos exemplos mais recentes e poderosos de algoritmos são o algoritmo de ordenação de páginas do motor de busca da Google, e os algoritmos de controle dos carros autônomos(um deles também da Google), assim como os diversos tipos de algoritmos usados para Machine Learning, um ramo tecnológico diretamente relacionado à Inteligência artificial.

- Integrações:

- Como já foi citado algumas vezes, os algoritmos interagem com várias tecnologias, devido à sua ampla funcionalidade: ao servirem como “plantas” para o desenvolvimento de software, interagem com as diversas linguagens de programação durante sua conversão em código, posteriormente interagindo com os respectivos compiladores. Além disso, pelo fato de que todo software é um algoritmo, eles inevitavelmente interagem com a internet, bancos de dados, APIs e etc. Um exemplo mais específico seria os também já citados carros autônomos, que possuem sensores que coletam e armazenam dados sobre o ambiente exterior aos veículos, que são imediatamente processados pelos seus algoritmos de controle, que por sua vez enviam as ordens finais para os atuadores: sistemas obedientes responsáveis pelas ações que normalmente seriam tomadas pelo motorista, como frenagem, direção e aceleração.

- Referências:

- http://www.univasf.edu.br/~marcelo.linder/arquivos_ap/material_semestre_passado/teorica/aula1.pdf

- http://www.univasf.edu.br/~marcelo.linder/arquivos_ap/material_semestre_passado/teorica/aula2.pdf

- http://www.univasf.edu.br/~marcelo.linder/arquivos_ap/material_semestre_passado/teorica/aula3.pdf

- https://pt.wikipedia.org/wiki/Algoritmo

- https://tekideia.com/carro-autonomo-entendendo-a-tecnologia/

- http://www.semantix.com.br/10-algoritmos-de-machine-learning/

- "Algoritmos e Programação - Teoria e Prática" por Rodrigo Cesar, Marco Medina e Cristina Fertig(amostra)

- "Arquitectura de um motor de busca: Exemplo do Google" por Vasco Nuno Sousa Simões Pereira

- Vídeo: Porta Lógica "E" ou "AND" CI. 7408-ETB: No vídeo é apresentada a porta lógica "and" num circuito integrado. É possível fazer uma analogia comparando a porta and com os desvios condicionais dos fluxogramas e as estruturas de condição do pseudocódigo, onde se o circuito estiver na posição "1-1", então o LED ficará aceso, mas se estiver na posição "1-0" ou "0-0", então ela ficará apagada. Um fluxograma também poderia ser usado para ilustrar o funcionamento dessa porta.

API

- Conceito:

- API's (Application Programming Interface, ou em Português, Interface de Programação de Aplicações) trata-se de um conjunto de rotinas (partes de códigos feitos para resolver problemas muito específicos) e padrões preestabelecidos por um software que permitem a utilização de parte de suas funcionalidades dentro de outro sistema. Basicamente, funciona como "ponte" entre diferentes aplicações, enviando e recebendo dados de um sistema a outro. Existem API's que buscam facilitar a vida do programador, por exemplo, automatizando tarefas que seriam muito complicadas e demoradas, como o Projeto Oxford, da Microsoft, que será citado adiante.

- Esta tecnologia tem grande utilidade, pois:

- Permite que sistemas criados utilizando tecnologias diferentes comuniquem-se sem que seja necessário se adequar ao sistema que deseja utilizar em sua aplicação.

- Reduzem o tamanho de aplicações, pois com a manipulação específica de dados de uma API, o sistema não necessita ser ocupado com dados desnecessários.

- Trazem grande segurança aos dados, já que apenas uma certa informação será disponibilizada pela empresa que gera certa API de seu sistema.

- Permitem a monetização por acesso (por exemplo, Netflix, que dispõe seu acervo apenas a seus assinantes.)

- Informam sobre quem acessou, quando acessou, de onde acessou e o que acessou. Isso permite melhorias no sistema, já que há uma visão detalhada do fluxo de dados.

- Um grande exemplo de API é o Google Maps, o qual é utilizado dentro de muitas aplicações para geolocalização e afins, sendo muito utilizados em sites de hotéis, por exemplo.

- Funcionamento:

- Uma API, como citado, é um conjunto de rotinas e padrões que permitem que funcionalidades de um software sejam acessadas por outro, como por exemplo o login por Facebook. Uma API é gerada quando uma empresa proprietária de determinado sistema deseja disponibilizar partes de suas funcionalidades a outros sistemas ou então quando determinada empresa busca facilitar tarefas complexas.O trabalho feito pela API é o de enviar ao servidor ao qual se refere (por exemplo, o servidor do Facebook) a solicitação feita pelo usuário. Após isso, a API recebe os dados que foram requisitados e os retorna ao cliente, ou usuário. Esse dado pode ser algum tipo de confirmação de login ou permissão para acesso, por exemplo.

- Utilizando-se de analogias, API's são como garçons que recebem o pedido dos fregueses (usuário) e o transmitem para o cozinheiro (servidor), retornando com o alimento (informação, dado) que foi solicitado pelo freguês.

- Estado da Arte::

- APIs atualmente conseguem até mesmo prover inteligências artificiais. Podemos citar o Projeto Oxford, da Microsoft, que provém uma série de serviços de Inteligencia Artificial, como Computer Vision, Reconhecimento Facial, Reconhecimento de Emoções, Text to Speech, Comandos por Voz, Spelling Check. Outra API que provê serviços de inteligência artificial é a IBM Watson, que possui um sistema de machine learning tão poderoso que conseguiu vencer até mesmo campeões mundiais de xadrez utilizando-se das lições aprendidas e é útil para várias tarefas, como organizar informações rápidamente, implantar chatbots e mais.

- Integrações:

- API's são adicionais que podemos utilizar em nossos sistemas. A mesma já é gerada com o objetivo de ser inserida em outro sistema, portanto, depende completamente destes. Inserida em outro sistema, a mesma depende do servidor de origem para coleta de dados e geração de informação. API's podem utilizar-se também do hardware do dispositivo onde está o sistema para realizar certas tarefas, dependendo de sua utilidade e objetivo. Existem API's que funcionam sem rede dentro de um smartphone, por exemplo, mas outras precisam de conexão para funcionarem efetivamente.

- Referências Bibliográficas:

- https://vertigo.com.br/o-que-e-api-entenda-de-uma-maneira-simples/

- https://pt.wikipedia.org/wiki/Interface_de_programa%C3%A7%C3%A3o_de_aplica%C3%A7%C3%B5es

- https://sensedia.com/blog/apis/o-que-sao-apis-parte-2-como-uma-api-funciona/

- https://canaltech.com.br/software/o-que-e-api/

- https://www.tecmundo.com.br/programacao/1807-o-que-e-api-.htm

- https://becode.com.br/framework-biblioteca-api-entenda-as-diferencas/

- https://sensedia.com/blog/apis/apis-inteligencia-artificial/

- https://blogs.microsoft.com/ai/microsofts-project-oxford-helps-developers-build-more-intelligent-apps/

App

- Conceito:

- App's (abreviação de application) são conjuntos de códigos nos quais geram um software, geralmente responsáveis por determinada função como por exemplo enviar mensagens de um dispositivo a outro, reprodução de faixas presentes em uma biblioteca enorme, edição de fotografias e claro, as tão famosas redes sociais. No caso dos App´s Mobile, as funções tornam-se mais específicas pelo fator de memória reduzida e processamento ter de ser cada vez mais rápido, com facilidade para adquirir e excluir, cada vez mais o homem precisa de app's para trabalho e lazer.

- Funcionamento:

- Geralmente, os app´s são feitos para usos específicos, por isso tem sua interface direta e simplificada, principalmente para mobiles, como smartphones e tablets, os códigos de uma aplicação têm de ser reduzidos, geralmente são programados em Java, quanto mais rápido sua execução melhor pois cada vez mais o usuário necessita de praticidade e velocidade no uso de seu mobile, que hoje em dia, é um dos principais instrumentos de trabalho

- Estado da Arte::

- Se levado em conta o número de acessos e usuários, o estado da arte de um app seriam as redes sociais, como Facebook, Youtube, What´s App e claro, Google, todos os aplicativos citados possuem monetização própria, seja ela com propagandas, número de visitas, número de downloads, número de usuários, e cada vez mais buscam desenvolver projetos novos e abraçar empresas que precisam de ajuda como a ferramenta Google Support. Na indústria de jogos para mobiles temos diversas categorias como o jogo de tiro Free Fire, o competitivo Clash Royale, dentre outros, e também temos as ferramentas que cada vez mais facilitam serviços do dia-a-dia como Uber, Waze,Drive.

- Integrações:

- Geralmente os app's se interagem entre si, sendo o Facebook o mais utilizado dos citados é o principal no preenchimento de cadastros, se comunicam através de uma API, os app´s também têm saída na tela do dispositivo (porém totalmente simplificada, somente com informações úteis ao consumidor, sem nada de processamento ou de dados sobre a programação do mesmo), no áudio também e necessariamente com os dados em nuvem, pois para um consumidor adquirir um app basta apenas um clique, conectado à internet, na loja ou site ou qualquer seja a ferramenta que o consumidor utilize para realizar o download do mesmo, ele rapidamente acessa um banco de dados em nuvem extremamente seguro em sua maioria e realiza a instalação do mesmo. Também é muito comum a interação com outros dispositivos como um aplicativo para compartilhar o conteúdo acessado em um mobile em uma televisão por exemplo, e até mesmo o controle de outro dispositivo através de um app.

Referências: **http://blog.futurecom.com.br/o-que-sao-apps-e-para-que-eles-servem/ , https://blog.fabricadeaplicativos.com.br/fabrica/mas-afinal-o-que-e-um-app/ , https://exame.abril.com.br/tecnologia/os-25-aplicativos-mais-usados-dos-estados-unidos/ , https://www.youtube.com/watch?v=21mpGLef_jY , https://sbus.org.br/wp-content/uploads/2015/09/rbus-setembro-de-20141.pdf#page=17 , https://support.google.com/business/?hl=pt-BR#topic=4539639 , https://books.google.com.br/books?id=bBVoDQAAQBAJ&printsec=frontcover&dq=app+interagem&hl=pt-BR&sa=X&ved=0ahUKEwi3nLPOzr_aAhVHGpAKHfRWDYsQ6AEILTAB#v=onepage&q=app%20interagem&f=false

- Sobre o vídeo

- Como um App é um software responsável por determinada função, as funções que permitem troca de dados entre usuários, seja por vídeo, áudio ou chat instantâneo(mensagens de texto) estão presente no mesmo, a entrada, saída e "filtração" de spams e algo do tipo (presente no segundo vídeo Warriors of the Net (Portuguese)) além dos proxys de proteção também presentes, o mundo da internet e as suas ligações entre as redes que são o foco dos App´s e interfaces web

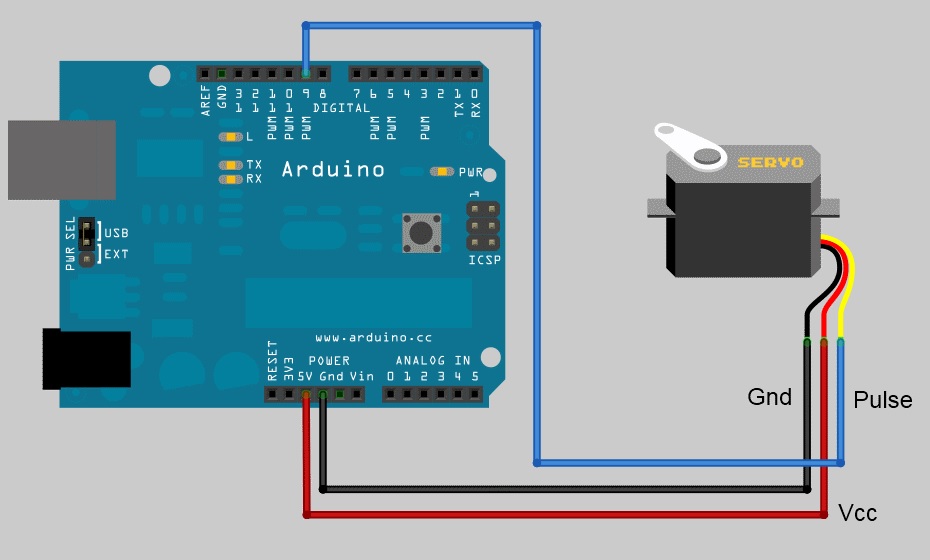

Arduino

- Conceito:

- Um Arduino é um pequeno computador que você pode programar para processar entradas e saídas entre o dispositivo e os componentes externos conectados a ele. O Arduino é uma plataforma de computação física ou embarcada, ou seja, um sistema que pode interagir com seu ambiente por meio de hardware e software. A interação com o ambiente pode ser feito através de Portas Analógicas (leitura e recebimento de dados) e Portas Digitais (portas de acionamento). Essa tecnologia pode ser usada para receber dados tais como o acionamento de um botão ou a temperatura ambiente, processar e devolver uma saída, sendo essa o acionamento de um motor ou o controle de temperatura de um ar condicionado.

.

- Funcionamento:

- Para controla-lá é necessário usar uma linguagem de programação Arduino denominada (baseada em Fiação) e o Software Arduino (IDE).

- Programas em Arduíno são referenciados como sketches e tanto o hardware quanto o software abertos.

- As Portas Analógicas são usadas para ler e receber dados de sensores, tais como sensor de luminosidade, temperatura, botões, etc.

- Após a placa Arduino ler os dados recebidos, ela os processa é devolve uma saída por meio de mensagem na tela (no caso do uso de um sensor de temperatura, onde ela exibe a temperatura por números) ou acionamento de uma Porta Digitais.

- Já as Portas Digitais são usadas para acionamento de motores, ligar e controlar LEDs, etc.

- As Portas Analógicas e as Portas Digitais podem interagir e ser controladas por comandos de teclado por meio de uma Porta Serial existente na placa, essa porta possibilita que o usuário interaja com a placa em tempo real.

- Estado da Arte::

- O Estado da Arte do Arduino está sempre se renovando, pois a cada dia surgem novas aplicações dessa tecnologia. Atualmente, o Arduino uno e o Arduino leonardo são os mais modernos. Essas placas possui um diferencial, esse diferencial é funcionalidades que as placas que antecederam essas não consegue executar, tais como leitores de sensores.

- Integrações:

- O Arduino interage com o Raspberry, porém o Raspyberry possui mais funcionalidades do que o Arduino.

- O Arduino interage com:

- Motores (Servo motor, Motor de Passo, Motor DC);

- Sensores (temperatura, luminosidade, presença);

- Módulo Bluetooth;

- Display LED;

- Botões de acionamento;

- Buzzer;

- Matiz Led;

- Experimentação Remota;

- Criação de impressoras 3D;

- Criação de Robôs.

- Referências Bibliográficas:

- McRoberts, Michael. Arduino Basíco. Edição original em Inglês publicada pela Apress Inc., Copyright © 2010 pela Apress, Inc.. Edição em Português

para o Brasil copyright © 2011 pela Novatec Editora. Todos os direitos reservados. São Paulo: Novatec Editora Ltda, 2011.

- Vídeo: Porta Lógica "E" ou "AND" CI. 7408-ETB

- No vídeo podemos ver o funcionamento de um CI (Circuito Integrado), o Arduino também possui um CI de controle, esse controla todas as entras da placa, tanto as portas Analógicas (recebem informações) quanto as portas Digitais (de acionamento). o CI do Arduino é responsável por tratar todas as informações lidas pelas portas e de executar os comando programados e salvos na sua memoria. Vemos também no vídeo a utilização de uma Protoboard (uma placa com ligações elétricas entre suas ranhuras) e Jumpers (fios elétricos com conectores nas pontas) que são usadas para fazer testes de circuitos com o Arduino por ser fácil o seu manuseio.

Banco de Dados

- Conceito:

- Bancos de dados são coleções de dados que se relacionam entre si criando informações, semelhante a um armário com gavetas, nas quais estão guardadas pastas contendo diversas informações que de alguma forma se relacionam, esta comparação era o modo o qual empresas e organizações armazenavam suas informações antes da criação dos bancos de dados, sendo pouco eficiente, visto que, com um grande número de informações organizadas deste modo, poderia levar um tempo significativo para encontrar uma específica devido ao grande volume de pastas e armários, além do custo de tal tipo de armazenamento.

- Nos bancos de dados estes armários são chamados de arquivos, as pastas de tabelas e as informações contidas nelas, registros.

- Sua principal função é a de armazenar e gerenciar dados de forma eficiente e digital, possibilitando maior velocidade e eficiência em pesquisas, estudos ou em uso empresarial (garantindo uma melhor comunicação entre as diversas áreas de uma empresa por exemplo), podendo ser usado para gerenciar os bens de uma empresa, informações sobre clientes, informações necessárias para o funcionamento de uma aplicação.

- Funcionamento:

- Sendo operados por um SGBD (Sistema de Gerenciamento de Dados), o qual é um conjunto de softwares que tem como responsabilidade o gerenciamento de um banco de dados,existem diversos modelos de bancos de dados, sendo os mais utilizados:

- O modelo relacional (que utilizam SQL) já está consolidado no mercado há muito tempo,são os mais famosos : Oracle, MySQL e SQL Server. Nestes bancos de dados,a interface é constituída por APIs ou drivers do SGBDR (Sistema de Gerenciamento de Dados Relacional) que executam comandos em SQL(Structured Query Language). Para um BD ser categorizado como relacional, precisa cumprir com as 13 Regras propostas por Edgar Frank Codd em 1985.

- O modelo NoSQL vem ganhando espaço no mercado devido a sua baixa exigência de hardware, a sua fácil manutenção e a seu baixo custo de investimento em termos de escalabilidade, são seus representantes mais famosos: Apache e MongoDB. Nestes bancos a interface pode ser simples, utilizando arrays associativos ou pares chave-valor (Key-Values pairs) , porém também pode utilizar o padrão XQuery.

- O modelo em rede permite, por meio do uso de apontadores, o uso simultâneo de várias tabelas, das quais algumas colunas possuem apontadores para outras tabelas, criando assim uma rede, visto que as tabelas são ligadas entre si por apontadores neste modelo. São bastante utilizados em sistemas de computadores de grande porte (mainframe).

- O modelo hierárquico é semelhante ao modelo em rede, com a diferença de que nele a estrutura é semelhante a uma árvore,possuindo tronco e galhos, criando assim um sentido de hierarquia entre os registros, se baseando em um Modelo de Entidades e Relacionamentos.

- No modelo orientado a objetos a informação é armazenada na forma de objetos, utilizando a orientação a objetos (estrutura de dados) para fazê-lo, geralmente os dados são manipulados pela aplicação, esta escrita em uma linguagem orientada a objetos, neste modelo o SGBD é denominado como ODBMS ou OODBMS.

- O funcionamento dos bancos de dados consiste basicamente em: armazenar e gerenciar dados, criando informações, por meio de um SGBD ou outros meios (nos bancos NoSQL e nos em rede), criar tabelas e regras, realizar alguns cálculos utilizando como base as informações contidas no mesmo e criar conexões entre os dados.

- Estado da Arte:

- Os bancos de dados mais recentes e mais utilizados atualmente são: Postgre, MariaDB, Firebird, MySQL, Oracle, SQL Server (Microsoft), CloudSQL, MongoDB e Cassandra (desenvolvido originalmente para o Facebook).Os bancos de dados NoSQL vem ganhando espaço no mercado já que conseguem responder melhor a um grande volume de dados do que os que utilizam SQL.

- Integrações:

- Depende das tecnologias: SQL, XQuery, SGBD, API, Hardware, SGBDR, ODBMS (OODBMS), Rede.

- Interage com as tecnologias: SGBD, SGBDR, ODBMS, SQL, XQuery.

- Referências:

- http://www.impacta.com.br/blog/2017/01/30/entenda-a-importancia-de-um-banco-de-dados-em-uma-organizacao/

- https://pt.wikipedia.org/wiki/Banco_de_dados

- https://dicasdeprogramacao.com.br/o-que-e-um-banco-de-dados/

- https://pt.wikipedia.org/wiki/Sistema_de_gerenciamento_de_banco_de_dados

- https://www.youtube.com/watch?v=Ofktsne-utM

- https://becode.com.br/principais-sgbds/

- https://pt.wikipedia.org/wiki/NoSQL#Arquitetura

- https://pt.wikipedia.org/wiki/Banco_de_dados_orientado_a_objetos

- https://pt.wikipedia.org/wiki/Modelo_hier%C3%A1rquico

- https://pt.wikipedia.org/wiki/Banco_de_dados_relacional

- https://pt.wikipedia.org/wiki/Base_de_dados_em_rede

Barramentos

- Conceito:

- Componentes de computadores como; Placa de vídeo, processador, HD são conectados à placa-mãe a partir do que chamamos de barramento (bus),

são as linhas de transmissão que transmitem as informações entre componentes e todos os demais periféricos do computador. Basicamente é o encaixe

de que cada peça precisa para funcionar corretamente, sua principal ação é executar uma comunicação.

- Funcionamento:

- O Barramento é expresso em bits, existe um número de linhas físicas nas quais os dados são enviados simultaneamente.

As três principais funções desempenhadas por tal são:

- Barramento de endereços: (Address Bus) Mostra o local onde os processos devem ser extraídos e para onde devem ser enviados depois de

processados, é usado para selecionar a origem ou destino de sinais transmitidos nos outros barramentos.

- Barramento de dados: (Data Bus) Esse tipo de barramento desempenha a função de troca de dados no computador, dados enviados e recebidos.

O Barramento de Dados é bi-direcional, isto é, pode transmitir em ambas as direções.

- Barramento de controle: (Control Bus) Como o próprio nome já deixa a entender, ele é o que controla as outras funções e sincroniza as

atividades do sistema.

- Estado da Arte:

- Barramento "SATA", substituto da antiga tecnologia "ATA", encontrado no HD, essa nova tecnologia resolveu problemas de perdas de dados

ocasionadas por interferências. Outro exemplo a ser citado é o caso do Barramento PCI-Express, que é basicamente o substituto dos antigos

PCI e AGP, que são peças encontradas em Placa mãe, placa de vídeo de um computador que tem como ação a transferência de dados, a atual

tecnologia é capaz de trabalhar com taxa de transferência de dados com cerca de 4 GB por segundo, fazendo os antigos barramentos sair de linha.

- Integrações:

- Placa de Vídeo; É um componente de um computador que envia sinais deste para o ecrã.

- HD; É uma memória, que serve para armazenar arquivos, programas, jogos e todo tipo de conteúdo que se deseja manter no computador.

- Processador; a sua função é acelerar, endereçar, resolver ou preparar dados, dependendo da aplicação.

- USB; Permite a conexão de periféricos, tem função de transmitir e armazenar dados.

- Placa de rede; Responsável pela comunicação entre os computadores de uma rede

- Referências:

- http://www.cursosdeinformaticabasica.com.br/o-que-sao-barramentos/

- https://www.tecmundo.com.br/hardware/1736-o-que-e-barramento-.htm

- https://br.ccm.net/contents/368-barramento-de-computador

- http://blog.maxieduca.com.br/barramentos-entrada-e-saida/

- http://bloghardwaremicrocamp.com.br/manutencao/tudo-que-voce-precisa-saber-sobre-barramentos/

- http://www.di.ufpb.br/raimundo/ArqDI/Arq5.htm

- Relação vídeo [2]: A relação encontrada entre este "tema" e o vídeo apresentado na aula do dia 07/05/2018, é basicamente o papel que os barramentos

- fazem: à "comunicação", aonde o barramento dita o endereço, troca de dados e o controle.

BI

- Conceito:

- Conhecido tecnicamente como Business intelligence, BI é um processo de coleta, organização, análise, compartilhamento e monitoramento de informações. É um conjunto de técnicas e ferramentas para auxiliar na transformação de dados brutos em informações significativas e úteis. Sendo assim, facilita a análise para criação de projetos dentro de uma empresa.

- Procedimentos:

- Sistemas de BI funcionam da seguinte maneira:

- 1º - Data Warehousing: processo que ocorre a coleta massiva de dados internos e externos ao negócio, o que cria um armazém de dados (DW), que serão ser- utilizados futuramente.

- 2º - Data Mining: nesse processo são buscados padrões nos dados presentes no DW (armazém de dados), assim são criados novos dados e a partir desses são gerados relatórios.

- 3º - Benchmarking: é o processo onde implementa se práticas para o melhoramento do negócio, essas práticas que são criadas a partir de analises dos relatórios que são gerados na fase de DM (Data Mining).

- Sistemas de BI funcionam da seguinte maneira:

- Concorrentes:

- Uma metodologia que está entrando em destaque no mercado é a Data Analytics. Big Data Analytics é o trabalho analítico e inteligente de grandes volumes de dados, estruturados ou não-estruturados, que são coletados, armazenados e interpretados por softwares de altíssimo desempenho. Trata-se do cruzamento de uma infinidade de dados do ambiente interno e externo, gerando uma espécie de “bússola gerencial” para tomadores de decisão, em tempo reduzido.

- Criadores:

- O termo Business Intelligence® surgiu apenas na década de 80, pela empresa Gartner Group, segundo Primak (2008, pag. 5). O mesmo autor, ainda, definiu o Business Intelligence® “como o processo inteligente de coleta, organização, análise, compartilhamento e monitoração de dados contidos em Data Warehouse e/ou Data Mart, gerando informações para o suporte à tomada de decisões no ambiente de negócios”. Desde a década de 90 até a atualidade, foi presenciada uma grande evolução em todos os setores, inclusive no setor da tecnologia da informação e ambiente empresarial. Diante de tamanho progresso, as ferramentas de software ganharam maior abrangência e importância, e o próprio termo Business Intelligence ganhou reconhecimento mundial.

- Referências

BigData

- Conceito:

- Big Data é o termo utilizado para designar o gerenciamento do grande número de dados estruturados e não estruturados, integrando e gerenciando tais juntamente com dados convencionais. Seu grande diferencial é a possibilidade de cruzar esses diferentes tipos de dados para obter insights precisos de maneira eficiente. A partir desta tecnologia podemos saber o que: os usuários da rede estão pensando sobre tal coisa, suas satisfações e insatisfações sobre um determinado produto ou serviço; desejos e necessidade, ou seja, quando você entra em um site de compras como a Amazon, por exemplo, você busca um tipo de produto e isto se torna dados. Esses dados captados na rede serão cruzados com dados internos da empresa para criar insights, informações que dizem sobre o interesse do usuário para as mais diversas finalidades nos mais diversos setores.

- Um dos desdobramentos do Big Data é o Big Data Analytics, que refere-se aos softwares capazes de tratar essa grande quantidade de dados, facilitando a descoberta de certas oportunidades que estão além da compreensão humana.

- O Big Data também pode ser definido pelos seus 4 V's :

- Volume: Imensa quantidade de dados. São dados estruturados e não estruturados, de baixa densidade(por exemplo, fluxo de clicks, feed de dados em uma rede social) que serão convertidos em informações valiosas às empresas.

- Velocidade: O grande fluxo de dados que são recebidos e, se necessário, administrados. Muito importante em segmentos de IoT como de segurança e saúde, que necessitam de avaliações e ações em tempo real. No mercado digital, por exemplo, as aplicações buscam cruzar dados sobre as preferências pessoais do usuário e localização para gerar ofertas de marketing em tempo real para aquele único usuário.

- Variedade: Vários tipos de dados não estruturados. São dados como textos, áudio e vídeo que necessitam de um processamento adicional para que aquilo gere um significado para algo. Após tal processamento esses dados não estruturados passam a ter os mesmos requisitos que os dados funcionais.

- Valor: Todos os dados possuem seu valor, mesmo que esteja "escondido", porém sempre terá tal, que vai desde opinião do cliente até a situação de um hardware que está prestes a falhar. O valor de cada dado é obtido a partir de algoritmos e técnicas quantitativas e investigativas.

- Funcionamento:

- Segundo a Lei de Moore, de Gordon Earl Moore, que surgiu em meados de 1965, a capacidade de processamento dos computadores( entenda computadores como todas as tecnologias de hardware, não só os computadores pessoais) dobraria a cada 18 meses. Vale lembrar que Gordon pensou nisso tendo a sua empresa como referência, ele é co-fundador da Intel.

- Segundo a Lei de Parkinson, os programas e seus dados aumentam de forma a ocupar toda a memória disponível para conte-los, o que tem se tornado inviável com as ferramentas convencionais.

- A partir disso entram as ferramentas de análise de BigData, que possibilitam o tratamento de grande quantidade de dados, estruturados ou não.

- Para realizar a análise dessas grandes quantidades de dados são utilizadas de ferramentas, como o BigData Analytics, por exemplo. Tal ferramenta se refere ao trabalho analítico e inteligente do grande volume de dados, estruturados ou não. Esta interpretação de dados é feita em softwares de análise de altíssimo desempenho. Alguns desses dados utilizados por softwares de Big Data Analytics são:

- Dados extraídos de ferramentas de Inteligência de Negócios (Business Intelligence – BI);

- Arquivos de log de servidores web;

- Conteúdos de mídias sociais;

- Relatórios empresariais;

- Textos de e-mails de consumidores à empresa;

- Indicadores macroeconômicos;

- Pesquisas de satisfação;

- Estatísticas de ligações celulares capturadas por sensores conectados à “internet das coisas”;

- Bases de dados das empresas de cartão de crédito;

- Programas de fidelidade;

- Reviews de produtos nos sites das empresas.

- Quando os dados das fontes listadas nesses tópicos, e de mais várias outras fontes, se cruzam, soluções de Big Data Analytics geram informações que, diferentemente dos dados coletados, podem ser interpretadas e são extremamente úteis para melhorar o desempenho de qualquer tipo de empresa que tem no mercado. O processo se dá inicialmente pela análise de um público por região, para traçar o perfil do consumidor daquela área analizada.

- Estado da Arte::

- A Big Data está em constante evolução devido à grande demanda de dados que sempre deve tratar. Como já dito, ela atua em diversas áreas para contribuir sempre com o desenvolvimento e crescimento das mesmas, visando, também, antender sempre o público alvo da maneira mais eficiente. Dentre essas áreas temos:

- Saúde: Os dispositivos usados na área da saúde ampliam cada vez mais a quantidade de dados gerados, assim como os equipamentos de diagnóstico da saúde. O Big Data trabalha na análise de tais dados para que se possa identificar padrões de uma determinada doença, afim de desenvolver um tratamento mais específico para cada paciente, ou também gerar informações que possam ser compartilhadas entre organizações de saúde, para que se possa ajudar nos estudos de diversas doenças.

- Setor Financeiro: A Big Data pode gerar informações ao setor financeiro para ajudar a mitigar os riscos financeiros, evitar a perda de clientes, detectar fraudes, obter maior rentabilidade, realizar campanhas mais efetivas de produtos e serviços e migrar para canais de marketing mais adequados, seja para atender uma determinada clientela ou por questões de custo.

- Segurança: A partir de dados como histórico de visitação, ficha cadastral, textos de notícias e de conteúdos da web a Big Data os estruturam de modo que se possa detectar padrões de comportamento físico ou digital que oferecem algum tipo de risco.

- Educação: A Big Data ajuda as instituiçẽos de educação a classificar diferentes perfis de aprendizado visando a personalização da educação, fazer análises preditivas de evasão escolar, com dados como histórico escolar e de frequência em determinada região estudada.

- E-commerce: Muito importante nessa área, O Big Data utiliza de dados como cadastro do cliente, histórico de transações e de pesquisas afim de aumentar o faturamento por recomendações automáticas de produtos relacionados ao seu perfill e ao perfil do produto, melhorando a comunicação com o cliente, mostrando de forma fácil diversos produtos daquele tipo sempre com o menor tempo possível, nesse caso, praticamente em tempo real.

- A Big Data está em constante evolução devido à grande demanda de dados que sempre deve tratar. Como já dito, ela atua em diversas áreas para contribuir sempre com o desenvolvimento e crescimento das mesmas, visando, também, antender sempre o público alvo da maneira mais eficiente. Dentre essas áreas temos:

- Integrações:

- A tecnologia de Big Data interage com diversas outras tecnologias, pelo fato de ser muito ampla. Dentre elas temos os bancos de dados, softwares de altíssimo desempenho para análise e processamento de dados, como o Wavefront, Talent Open Studio, interações com BI, api's para coleta de dados, servidores dentre outras.

CanvAs

- Conceito:

- Canvas é uma ferramenta visual e prática que auxilia o empreendedor a elaborar um bom modelo de negócios para seu cliente, buscando compreender todos os passos do negócio para que ele seja aproveitado ao máximo.

- Procedimentos:

- O Canvas é composto por 9 blocos que integram as principais partes do negócio. Ele pode ser usado para abrir um novo negócio ou para melhorar um já existente, como por exemplo: reduzir processos, reduzir custos e conseguir aumentar sua margem de lucro. Os 9 blocos são:

1 - Seguimento de clientes. Esse bloco trata sobre o grupo de pessoas ou o tipo de clientes que a empresa pretende atender. Para poder obter as respostas sobre quem são seus clientes, você deve se perguntar "Quem são meus clientes de maior relevância?".

2 - Proposta de valor. Esse bloco diz sobre o porquê os clientes devem escolher sua empresa ao invés do concorrente. Ele deve retratar de maneira simples de que forma você irá satisfazer o consumidor. Atributos que podem fazer grande diferença na sua proposta são: preço, status e conveniência. Perguntas para lhe auxiliar em preencher esse bloco do Canvas podem ser: "Que necessidades estou satisfazendo?" e "Que problema você está auxiliando a resolver?".

3 - Canais. Os canais, são os pontos de contato entre a empresa e seus clientes. Os canais podem se basear em canais de comunicação, vendas e distribuição. Os canais permitem que a empresa realize sua função com êxito, que os clientes adquiram um conhecimento a respeito da empresa e até mesmo que a empresa realize suporte pós-venda. Para saber quais canais utilizar no empreendimento, você deve se perguntar "Por onde meus clientes querem ser contratados?", "Qual canal tem melhor funcionalidade pra situação?". Deve-se levar em consideração tbm o custo-benefício do canal.

4 - Relacionamento com clientes. Esse bloco vai definir que tipo de relação você terá com o cliente, elas podendo ser: pessoais (com interação humana), self-service (a empresa fornece o necessário para o cliente se auxilie sozinho) ou automatizada (é quase um self-service, porém com serviços automatizados). É importantíssimo que você escolha adequadamente a relação que você terá com o cliente, poia isso interfere diretamente com a relação que você terá com ele. Para saber qual relacionamento você deve ter com o cliente, se pergunte: "Qual relacionamento ele espera de você?" e "Qual o custo desse relacionamento?".

5 - Fontes de receita. O bloco da fonte de receita representa o dinheiro que a empresa gera a partir do seu segmento de cliente. Algumas maneiras de gerar fonte de receita são: vendas de produtos e serviços, aluguel, taxa de assinatura, etc. Para preencher melhor esse bloco, você deve se perguntar "Quanto seus clientes estão dispostos a pagar?", "Como vão pagar?", "Qual a preferência de pagamento deles?" e "Pelo o que eles pagam atualmente?".

6 - Recursos principais. Esse bloco descreve os recursos mais importantes que fazem seu modelo de negócios funcionar. Esses recursos podem ser financeiros, físicos, intelectuais e humanos. Podem ser necessários recursos diferentes para cada modelo de negócios. Para preencher adequadamente esse bloco você deve se perguntar: "Quais principais recursos sua proposta de valor necessita?".

7 - Atividades-Chave. As atividades-chave são as principais ações que devem ser realizadas para seu modelo de negócios funcionar. As atividades variam de acordo com cada modelo de negócio. Alguns exemplos são: desenvolvimento de software, marketing, vendas, etc. Para preencher adequadamente esse bloco se pergunte: "Que atividades-chave sua proposta de valor requer?".

8 - Parcerias principais. Podemos classificar como principais parceiros os fornecedores e parceiros que vão ajudar a manter o negócio funcionando. Esse bloco é fundamental, pois há casos em que as atividades-chave são diretamente ligadas aos parceiros. Para preencher adequadamente esse bloco se pergunte: "Quem são seus principais parceiros?, "Quem são os fornecedores principais?" e "Que atividades-chave são executadas por parceiros?".

9 - Estrutura de custo. Esse bloco deve informar quais são os custos envolvidos no seu modelo de negócios, incluindo gastos variáveis e fixos. Para preencher esse bloco adequadamente você deve se perguntar: "Quais os custos mais importantes no meu modelo de negócios?", "Que recursos principais são mais caros?".

Existem diversos jeitos de preencher sue Canvas, mas um muito usado e muito recomendado é imprimir seu quadro do Canvas usando anotações e post-its.

- Concorrentes:

- Seus principais concorrentes são o Lean e o 5W2H.

- Criadores:

- O criador do Canvas é o consultor/autor suíço Alexander Osterwalder.

FONTES: https://youtu.be/WUAQBV52bNU

http://www.arsenalempreendedor.com/canvas-o-que-e-o-canvas-e-como-funciona/

Cloud Computing

- Conceito:

Cloud Computing ou Computação na Nuvem é um termo que descreve um ambiente de computação, que possui a capacidade de armazenar e processar uma grande quantidade de aplicações, plataformas e serviços via internet, baseado em servidores virtuais ou físicos. Para utilizar esse recurso o usuário deve ter um terminal conectado a nuvem, ou seja, é necessário estar conectado à internet para usufruir dos serviços proporcionados por ele, que são baseados na necessidades dos usuários.

- Funcionamento:

Para este modelo de computação funcionar é necessário reunir todas aplicações e dados dos usuários em grandes centros de armazenamento, conhecidos como “data centers”. Ao serem reunidos são destinados à uma infraestrutura de comunicação, ou seja, a um conjunto de hardwares, softwares, interfaces, dispositivos de controle e de armazenamento que disponibilizam os serviços aos usuários. Outro ponto importante para o entendimento deste modelo de computação refere-se aos participantes e as técnicas utilizadas por eles para o funcionamento da nuvem. Estes podem ser divididos em três grandes grupos: Provedor de serviço, Desenvolvedor e Usuário. O provedor é responsável pela tarefa de disponibilizar, gerenciar e monitorar toda a infraestrutura da nuvem, garantindo o nível do serviço e a segurança adequada de dados e aplicações. Já o desenvolvedor deve ser capaz de prover serviços para o usuário final, a partir da infraestrutura disponibilizada pelo provedor de serviço. Enquanto o usuário final é o consumidor que irá utilizar os recursos oferecidos pela nuvem computacional.

- Estado da Arte:

A computação em nuvem é uma evolução dos serviços e produtos de tecnologia da informação, com o objetivo de fornecer serviços de fácil acesso, baixo custo e com garantias de disponibilidade e escalabilidade. Entretanto, atualmente a nuvem não se restringe a apenas ao armazenamento de dados. O OneLive é um exemplo da complexidade do “cloud computing” na atualidade, essa plataforma de jogos eletrônicos em computação em nuvens vai permitir que donos de máquinas mais modestas desfrutem de tecnologias avançadas, no qual os jogos são rodados em servidores remotos, enquanto o seu computador apenas reproduz a transmissão via streaming e envia os comandos que você der.

- Integrações:

Esta tecnologia depende de hardwares, softwares, interfaces, dispositivos de armazenamentos e de controle, data centers, internet, para poder disponibilizar os serviços aos seus usuários.

- Referências:

https://books.google.com.br/books?hl=pt-BR&lr=&id=mvir2X-A2mcC&oi=fnd&pg=PA1&dq=nuvem+&ots=CaGl8AQQZv&sig=4yVyyJshI5kHO5Qm8xUsEWihqHY#v=onepage&q=nuvem&f=false http://www.ic.unicamp.br/~ducatte/mo401/1s2011/T2/Artigos/G04-095352-120531-t2.pdf https://www.researchgate.net/profile/Javam_Machado/publication/237644729_Computacao_em_Nuvem_Conceitos_Tecnologias_Aplicacoes_e_Desafios/links/56044f4308aea25fce3121f3.pdf https://s3.amazonaws.com/academia.edu.documents/4660346/gerenciamento_dados_nuvem.pdf?AWSAccessKeyId=AKIAIWOWYYGZ2Y53UL3A&Expires=1523642586&Signature=J4fT%2FJWfkLA%2FEphIshJ36IdcsQo%3D&response-content-disposition=inline%3B%20filename%3DGerenciamento_de_Dados_em_Nuvem_Conceito.pdf

- Relação com o vídeo:

No vídeo Warriors of the Net, mostra o desencadeamento de um fluxo de informações que são destinadas a uma sala pessoal de correio, a internet. Essa por sua vez, é utilizada pela nuvem para o armazenamento de dados.

CLP

- Conceito:

- O CLP (Controlador Lógico Programável) é um equipamento eletrônico digital de funcionamento similar ao computador que consiste em realizar funções específicas de um programa. Foi criado em 1968 na General Motors pelo grupo Bedford Associates, a pedido da própria GM que buscava automatizar o processo com um sistema computadorizado que fosse flexível como um computador, com preço competitivo ao de sistemas de controle a relé, de fácil programação e manutenção e de maior precisão.

- Com o advento da Web, com sua interface gráfica intuitiva e universal, passou a ser bastante indicado para a supervisão remota de processos de chão-de-fábrica.

- Funcionamento:

- Para facilitar o entendimento de como funciona o CLP, vamos dividi-lo em três partes, a entrada, o processador ou CPU e a saída. A entrada é o que representa a parte sensitiva que recebem os sinais externos ao CLP, onde são conectados os transdutores (dispositivos que informam eletricamente as variáveis do processo), ou seja a entrada de dados, podendo ser eles, sinal analógico ou sinal digital. Recebido os dados de entrada, o CLP faz a leitura das entradas verificando se alguma foi acionada e logo as armazena em sua memória que será consultada quando o programa estiver sendo executado. Ao executar o programa, o CLP vai ler as entradas que foram salvas e consequentemente gerar as saídas de acordo com as instruções do programa. As saídas ou cartão de saída, são responsáveis por acionar as cargas elétricas que o CLP irá comandar. Podendo ser elas digital ou analógica. Podemos então sintetizar o funcionamento dos CLPs da seguinte forma:

- Inicio (verificação do funcionamento do CLP) -> Verifica o do estado das entradas -> Transfere os dados para a memória -> Compara com o programa do usuário -> Atualiza das saídas

- Para facilitar o entendimento de como funciona o CLP, vamos dividi-lo em três partes, a entrada, o processador ou CPU e a saída. A entrada é o que representa a parte sensitiva que recebem os sinais externos ao CLP, onde são conectados os transdutores (dispositivos que informam eletricamente as variáveis do processo), ou seja a entrada de dados, podendo ser eles, sinal analógico ou sinal digital. Recebido os dados de entrada, o CLP faz a leitura das entradas verificando se alguma foi acionada e logo as armazena em sua memória que será consultada quando o programa estiver sendo executado. Ao executar o programa, o CLP vai ler as entradas que foram salvas e consequentemente gerar as saídas de acordo com as instruções do programa. As saídas ou cartão de saída, são responsáveis por acionar as cargas elétricas que o CLP irá comandar. Podendo ser elas digital ou analógica. Podemos então sintetizar o funcionamento dos CLPs da seguinte forma:

- Estado da Arte::

- Os CLPs, assim como a maioria das tecnologias, desenvolve-se cada vez mais, primeiramente criado apenas com as funções de contagem e temporização, hoje encontramos CLPs com um aporte muito maior de características, como a criação de um banco de dados, funcionamentos de linha de produção mesmo com o equipamento em manutenção, módulos de expansão, recursos para diagnóstico de falhas, software de programação em ambiente Windows, comunicação em rede, possuem display, interfaces gráficas.

- Integrações:

- Os CLPs interagem com as seguintes tecnologias:

- Fins de curso em máquinas de produção;

- Motores em geral;

- Atuadores;

- Pistões hidráulicos;

- Sensores;

- Computadores (Programação);

- Máquinas de usinagem;

- Esteiras industriais.

- Os CLPs interagem com as seguintes tecnologias:

- Relação com o vídeo

- Podemos relacionar o CLP com vídeo 1, Porta Lógica "E" ou "AND" CI. 7408 - ETB, que são semelhantes, até iguais, as portas de entradas e saídas do CLP, que são através de portas lógicas.

- Bibliografia

- Apostila - Curso de Controladores Lógicos Programáveis - Universidade do Estado do Rio de Janeiro - Faculdade de Engenharia

- Zancan, M. D.- Controladores Programáveis

- http://www.crkautomacao.com.br/pt-br/artigos/controlador-logico-programavel

Compiladores

- Conceito:

- Um compilador é um software complexo, que cumpre um papel de tradução, conversão e ligação entre um programa escrito em linguagem de programação ou linguagem fonte em um programa de linguagem de máquina ou linguagem objeto. Ou seja, converte um programa escrito em linguagem de programação para uma linguagem cuja o computador entenda. Nos primórdios, os compiladores não traduziam diretamente a linguagem fonte para a linguagem objeto, fazendo-se necessária a tradução em uma linguagem simbólica (Assembly), para que a partir de tal seja feita a tradução em linguagem objeto. Visto isto, fica claro que os compiladores são de suma importância nos tempos atuais, sabendo que cada vez mais há o estreitar da relação homem/máquina, sendo os compiladores hoje, peça fundamental de diálogo e aprimoramento das tecnologias que surgem atualmente.

- Operação:

- As atividades dos compiladores se resumem em duas tarefas, análise e síntese.

- Análise: Onde o compilador analisa o código fonte descrito, reconhecendo a estrutura e significado do programa. Dentro do processo de análise há algumas subdivisões, iniciando o processo pelo analisador léxico que verifica planamente o programa fonte e transforma o texto em um fluxo de tokens, sendo então criada a tabela de símbolos. Logo após a ação do analisador léxico é iniciada a análise sintática, que lê o fluxo de tokens e valida tal estrutura criando em seguida a árvore sintática. Logo esses passos executados entra em ação a análise semântica, que é responsável pela aplicação das regras semânticas.

- Síntese: Onde ocorre a síntese do programa equivalente em Assembly. Aqui ocorre a geração do código intermediário, que cria uma abstração do código, seguida da otimização do código, culminando então na geração do código objeto, que tem a finalidade de geral o código de baixo nível correspondente a arquitetura da máquina alvo.

- As atividades dos compiladores se resumem em duas tarefas, análise e síntese.

- Benchmarking::

- Diferente do compilador o interpretador recebe como entrada uma especificação executável e produz como saída, a execução dessa especificação. Linguagens como PHP, Scheme, Python são interpretadas. Um interpretador pode ser entendido como um processo que, ao invés de visar um conjunto de instruções de um processador, visa produzir o efeito de sua execução. Eles normalmente interpretam uma representação intermediária do programa fonte. Os compiladores e interpretadores possuem muitas características em comum pois podem executar as mesmas tarefas, como por exemplo, analisar um programa e determinar se ele é válido ou não, porém os interpretadores são um tipo de tradutor no qual, algumas fases do compilador são substituídas por um programa que executa o código produzindo o seu efeito.

- Desenvolvedores:

- Existem algumas empresas que desenvolvem compiladores como, IBM, Microsoft, GCC entre outros. CodeBlocks, IDE Visual Studio, Javac, são exemplos de compiladores disponibilizados por eles.

Conectores

- Conceito:

Conector, ou ficha, é um dispositivo que efetua a ligação entre um ou mais pontos onde se necessita de comunicação de sinais (por exemplo, entre um computador e um periférico), eles usam pinos e orifícios para fazer a ligação e transmissão.

Existem vários tipos diferentes de conectores. Os mais conhecidos são os RCA que são geralmente utilizados para fazer a ligação entre aparelhos de TV, videocassetes, DVD Players, e até mesmo placas de vídeo de computadores. Também existem conectores de cabos de rede de computador, conectores VGA (mais utilizados para conectar a placa de video de um computador a um monitor), conectores SVGA (também utilizados para conexão entre placas de vídeo de computadores e monitores, porém também pode conectar TV, projetores, DVD, etc).

Os conectores informáticos, chamados conectores de entrada/saída (E/S ou, em inglês, I/O para Input/Output) são as interfaces que permitem conectar hardwares através de cabos. Eles se compõem de uma tomada macho, com pinos salientes, que serão inseridos em tomadas fêmeas, geralmente constituídas de soquetes de entrada. No entanto, existem as tomadas ditas hermafroditas, que são simultaneamente macho e fêmea, e podem se inserir uma na outra.

No século XXI, os conectores começaram a ser substituídos graças à tecnologia wireless (interligação sem fio de equipamentos). Hoje encontram-se no mercado vários equipamentos com esta tecnologia, desde placas de rede, caixas de som, mouses, teclados, microfones, DVD, TV, videogames (console), etc.

- Funcionamento:

Como são os pinos na informática Os pinos e orifícios dos conectores estão geralmente ligados a fios elétricos que constituem o cabo. Assim, a associação dos pinos a cada fio do cabo chama-se pinagem (pin layout, em inglês). Cada pino numerado corresponde a um fio do cabo, mas pode acontecer que um deles não seja utilizado. Além disso, em certos casos, pode acontecer de dois pinos estarem ligados entre eles. Neste caso, fala-se de uma ponte. Caracteristicas dos conectores de entrada/saída A placa mãe do computador possui diversos conectores de entrada/saída reunidos no painel traseiro: Geralmente, as placas-mãe possuem os seguintes conectores: porta série, utiliza um conector DB9e permite conectar velhos dispositivos; porta paralela, utiliza um conector DB25 e permite, principalmente, conectar impressoras antigas; portas USB (1.1, de baixo débito, ou 2.0, de débito elevado), permitem conectar dispositivos mais recentes; conector RJ45, chamado também de LAN ou porta ethernet, permite ligar o computador a uma rede e corresponde a uma placa de rede integrada na placa-mãe; conector VGA (chamado SUB-D15), permite conectar uma tela e corresponde à placa gráfica integrada; tomadas Jack (entrada Line-In, saída Line-Out e microfone), permite conectar colunas acústicas, aparelhagem ou microfone e corresponde à placa de som integrada.

Entre os principais conectores devemos destacar alguns que estão muito presentes no cotidiano:

RCA - Os conectores RCA ou conectores de áudio e vídeo (AV) são conectores comumente utilizados em equipamentos eletrônicos , foram introduzidos no mercado em meados dos anos 40. Estes foram idealizados visando a minimizar a interferência em sinais de pequena amplitude. Normalmente são usados em conjunto com cabos blindados com uma malha externa que é aterrada. A parte externa do conector macho é soldada à malha, tornando-se como que uma continuação da blindagem, evitando a indução de parasitas no sinal.

HDMI - High-Definition Multimedia Interface é uma interface condutiva totalmente digital de áudio e vídeo capaz de transmitir dados não comprimidos, representando, por isso, uma alternativa melhorada aos padrões analógicos, tais como: Radio Frequência, Cabo coaxial, vídeo composto, S-Video, SCART, vídeo componente, Terminal D, e VGA. O HDMI fornece uma interface de comunicação entre qualquer fonte de áudio/vídeo digital - como Blu-ray, leitor de DVD, computador, consoles de videogame, Amplificadores Áudio/Vídeo, set-top box - para qualquer dispositivo de som ou vídeo digital, como monitor de computador e TV digital. O HDMI suporta através de um único cabo qualquer formato de vídeo TV ou PC, incluindo resoluções padrão (480i/p, 576i/p), alta definição(720p, 1080i/p) e na especificação 1.4, 4k x 2k (2160p), e até 8 canais de áudio digital, sendo o sinal (áudio/vídeo) codificado em TMDS (Transition Minimized Differential Signaling) para transmissão digital não comprimida através do cabo HDMI, de acordo com a norma do Consumer Electronics Control. O HDMI é também compatível com o High-bandwidth Digital Content Protection (HDCP) um sistema anti-pirataria.

8P8C - 8P8C é um conector modular usado em terminações de telecomunicação e popularmente denominado RJ45. Os conectores 8P8C são usados normalmente em cabo par trançado. Estes conectores são frequentemente associados ao conector RJ45 plug and jacks. Embora amplamente utilizado no mercado, a terminologia técnica RJ45 tecnicamente estaria incorreta, porque no padrão de especificação RJ45 a interface mecânica e o esquema de instalação elétrica são diferentes. Este conector é mais conhecido por ligar cabeamentos de Ethernet tendo cada um 8 condutores. Aproximadamente desde de 2000 é utilizado como conector universal para os cabos que compõem uma rede Ethernet, mas possui também outras utilizações. Os conectores 8P8C substituiram muitos outros velhos padrões por causa do seu menor tamanho e pela facilidade de conectar e desconectar. Os conectores antigos geralmente eram utilizados devido a antigos requisitos de corrente e tensão elevados. As dimensões e formato de um 8P8C são especificados pela norma ANSI/TIA-968-A. Esse padrão não usa o termo 8P8C e cobre mais do que o conector 8P8C. Para aplicações de comunicação de dados (LAN, cabeamento estruturado) a norma internacional IEC 60603 especifica nas partes 7-1, 7-2, 7-4, 7-5 e 7-7 não somente as mesmas dimensões, como também especifica os requisitos de blindagem para trabalho em alta-freqüência, versões que trabalham em até 100, 250 e 600 MHz.

USB - Universal Serial Bus é um tipo de conexão "ligar e usar" que permite a fácil conexão de periféricos sem a necessidade de desligar o computador. Antigamente, instalar periféricos em um computador obrigava o usuário a abrir a máquina; para a maioria das pessoas, esta era uma tarefa quase impossível, devido à quantidade de conexões internas que requeriam a configuração de jumpers e interrupções IRQs, tarefa dificultosa até para profissionais da área tecnológica. O surgimento do padrão PnP (Plug and Play ou ligar e usar) diminuiu toda a complicação existente na configuração desses dispositivos. O objetivo do padrão PnP foi tornar o usuário sem experiência capaz de instalar um novo periférico e usá-lo imediatamente sem mais delongas. Mas esse padrão ainda era suscetível a falhas, o que causava dificuldades para alguns usuários. O USB Implementers Forum foi concebido na óptica do conceito de Plug and Play, revolucionário na altura da expansão dos computadores pessoais, feito sobre um barramento que adota um tipo de conector que deve ser comum a todos os aparelhos que o usarem, assim tornando fácil a instalação de periféricos que adotassem essa tecnologia, e diminuiu o esforço de concepção de periféricos, no que diz respeito ao suporte por parte dos sistemas operacionais (SO) e hardware. Assim, surgiu um padrão que permite ao SO e à placa-mãe diferenciar, transparentemente:

• A classe do equipamento (dispositivo de armazenamento, placa de rede, placa de som, etc);

• As necessidades de alimentação elétrica do dispositivo a uma distância de ate 5 metros sem a necessidade de outro equipamento, caso este não disponha de alimentação própria;

• As necessidades de largura de banda (para um dispositivo de vídeo, serão muito superiores às de um teclado, por exemplo);

• As necessidades de latência máxima;

• Eventuais modos de operação internos ao dispositivo (por exemplo, máquina digital pode operar, geralmente, como uma webcamou como um dispositivo de armazenamento - para transferir as imagens).

Ainda, foi projetado de maneira que possam ser ligados vários periféricos pelo mesmo canal. Assim, mediante uma topologia em árvore, é possível ligar até 127 dispositivos a uma única porta do computador, utilizando, para a derivação, hubs especialmente concebidos, ou se, por exemplo, as impressoras ou outro periféricos existentes hoje tivessem uma entrada e saida USB, poderíamos ligar estes como uma corrente de até 127 dispositivos, um ligado ao outro, os quais o computador gerenciaria sem nenhum problema, levando em conta o tráfego requerido e velocidade das informações solicitadas pelo sistema. Estes dispositivos especiais (os hubs anteriormente citados) - estes também dispositivos USB, com classe específica -, são responsáveis pela gestão da sua subárvore e cooperação com os nós acima (o computador ou outros hubs). Esta funcionalidade foi adaptada da vasta experiência em redes de bus, como o Ethernet - o computador apenas encaminhará os pacotes USB (unidade de comunicação do protocolo, ou URB, do inglês Uniform Request Block) para uma das portas, e o pacote transitará pelo bus até ao destino, encaminhado pelos hubs intermediários.

- Estado da Arte: